Fake Cell Phone Towers & Stealth SMS

Autor: infinity :) | 29.12.2014 |

Dnes nejsou na trhu téměř žádné telefony, které by nabízeli možnost zkontrolovat, jaký typ šifrování se používá k zabezpečení aktuálního GSM provozu.

IMSI-Catcher

Vládní agentury nejmenovaných zemí a zločinci používají IMSI-Catchers, falešné pojízdné věže, které slouží k útokům MiTM mezi mobilním telefonem a skutečnou GSM stanicí mobilních operátorů.

Tento druh „útoku" byl patentován a nabídnut komerčně poprvé v roce 2003 firmou Rohde & Schwarz. Získat patent bylo velice složité, protože se ve skutečnosti jedná „pouze" o upravenou cell tower s nebezpečným operátorem. Dne 24. ledna 2012 odvolací soud Anglie a Walesu rozhodl, že patent je neplatný.

Ale od té doby již uběhlo pár let, tato „technologie" byla několikrát použita a značně vylepšena díky různým společnostem z celého světa. Ostatní výrobci (například Anite) raději používali různé marketingové označení, jako „Subscriber Trackers" apod.

V USA je tato technologie známá pod názvem „StingRay" (Rejnok), který je dokonce schopen sledovat lidi, kteří cestují společně s majitelem cíleného telefonu po celé zemi.

Zde si můžete prohlédnout StingRay sledovací zařízení namontované na střechu tří SUV. FBI je schopná nasadit tuto technologie při protestech (například Anonymous) a získat tak totožnost každého, kde se zúčastnil protestu s mobilním telefonem v kapse. IMSI-Catchers umožňují protivníkovi zachytit vaše konverzace, textové zprávy a jiná data.

Policie a vládní složky tak mohou snadno určit Vaši polohu, nebo zjistit, kdo se právě nachází v dané zeměpisné oblasti, v reálném čase. Zloděj identit může provozovat IMSI-Catcher v zaparkovaném autě v rezidenční čtvrti, krást hesla, nebo informace o kreditních kartách v okolí od lidí, kteří uskutečňují platby ve svých telefonech.

A je toho mnohem více: Silné, drahé IMSI-Catchers jsou v majetku federálních agentur a některých policejních útvarů. A pokud si myslíte, že IMSI-Catcher nemohou být rozmístěny ve Vašem městě, myslete dvakrát! Pokud se Vám někdy stalo, že jste byli v blízkosti nepokojů nebo demonstrací (nápověda: nechávejte příště Váš telefon doma), věnujte pozornost autům stojícím blízko probíhajícího shromáždění.

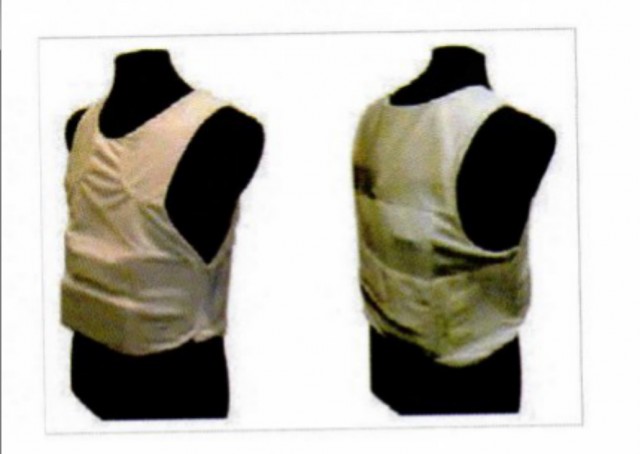

Je běžnou praxí, že policie namontuje jeden IMSI-Catcher na začátek a konec silnice, kde se demonstrující dav pohybuje a dokáže ta zachytit a porovnat údaje za účelem zjistit, kdo se zúčastnil celé demonstrace. Trasy průvodů bývají mnohokrát potvrzené týdny před začátkem akce. IMSI-Catcher v jiném provedení mohou agenti nosit přímo na těle, v budoucnu tak bude jejich odhalení nemožné.

Současná technologie dovoluje takováto zařízení zmenšit na velikost běžných mobilních zařízení, avšak s mnohem menším radiusem. Pokud si chcete vytvořit vlastní obal blokující signál, můžete hledat něco na způsob "HF+LF Shielding Fleece".

DEF CON 18: Practical Cellphone Spying

Bohužel se zdá, že IMSI-Catchers byly v poslední době exponenciálně populární, s explozí různých "bastardů", vlád a zločinců. Všichni ti, jež jej využívají, jsou stejní. Kdokoliv si teď může IMSI-Catcher koupit (nebo si postavit levně vlastní). Rozesílat spam a phishing SMS pomocí fake GSM stanic je momentálně lukrativní business na blackmarketech zejména v Rusku, Číně a Brazílii (The Mobile Cybercriminal Underground Market in China

Například v Číně, bylo již 1 530 lidí zatčeno za používání tohoto typu zařízení. Zrovna nedávno se hackeři rozhodli začít s reverzním inženýrstvím NSA toolsetu and vytvořili tak nástroj zvaný "TWILIGHTVEGETABLE" - jednoduchý na použítí, boot and pwn toolkit pro pasivní sledování GSM komunikace a "DRIZZLECHAIR" jako rozšíření tohoto systému na 2TB pevný disk se všemi nástroji potřebnými ke cracknutí A5/1 spolu s rainbow tabulkami. Je jen otázka času, kdy Vás bude soused sledovat s jednoduchými build-yourself nástroji.

Kromě toho, všechny IMSI-Catchers mohou cracknout A5/1 šifrování, které se nejčastěji používá pro GSM provoz, za běhu (pasivně)! A5/3 šifrování, které se používá k zajištění 3G a je nabízeno jako nový bezpečnostní standard pro GSM zůstává bezpečný v praxi, ale již se objevují teoretické útoky. Přestože 3G a 4G poskytují dostatečnou ochranu před odposlechem, bezpečnostní opatření mohou být obejity pomocí IMSI-Catcheru a donucením mobilního zařízení přejít do 2G režimu a downgradovat tak šifrování na A5/1, nebo ho vypnout úplně. Pro další čtení o algoritmech se podívejte na Cryptome GSM soubory.

Dnes nejsou na trhu téměř žádné telefony, které by nabízeli možnost zkontrolovat, jaký typ šifrování se používá k zabezpečení aktuálního GSM provozu. A i když problematika nezobrazování indikátoru šifrování byla předložena Googlu již v roce 2009, zdá se, že dostávají zaplaceno (nebo jsou nuceni) ignorovat tyto žádosti. V poslední době vznikl projekt "Android-CipheringIndicator-API" a konečně otevřel své brány s API, které přináší řešení tohoto problému s integrací pro odvětví Android AOSP.

Ale v současné době, jediný možný způsob, jak chránit mobilní zařízení od downgrade útoků je zakázat 2G, pokud je ve vašem telefonu tato volba k dispozici. V tomto případě telefon nebude moci přijímat nebo volat v místech bez pokrytí 3G. To je důvod, proč původní autor s nickem "E:V:A" začal tento projekt. Nastal čas, abychom detekovali a bránili se proti těmto hrozbám! Nikdy si nemyslete, že nemáte co skrývat.

Odkazy na články, které vám mohou přiblížit problematiku IMSI-Catcher hrozeb:

- Espionage on Norwegian Politicians

- NSA-Killings with IMSI-Catcher drones

- How easy it is to clone phones

- 28c3: Defending mobile phones

- Stingrays: Biggest Technological Threat

- GSOC reveals hidden IMSI-Catcher

- GSOC reveals hidden IMSI-Catcher

- Secret U.S. Spy Program on Planes

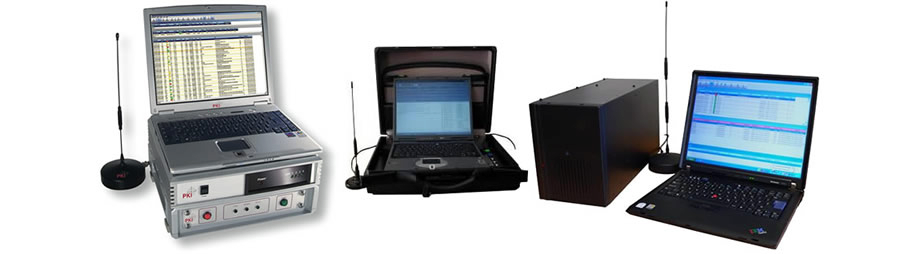

Chcete vědět, jak takový IMSI-Catcher vypadá? Přicházejí v nespočetných tvarech a velikostích:

Aktuální IMSI-Catcher může být stejně malý, jako přenosný "Septir IMSI-Catcher Mini". Nejvíce místa tak nakonec zabírá připojený smartphone:

Tento snímek byl pořízen během nepokojů na náměstí Taksim v Istanbulu:

Výše uvedený příklad je příliš nápadný a pravděpodobně už se s ním nikdy nesetkáte. Dnešní IMSI-Catchers mohou být nošeny na těle, nebo být ukryty ve vozidlech:

Pro více informací hledejte: "GSM Interceptor", "IMSI-Catcher", "StingRay".

Obrana

Již cca rok se vývojáři z XDA věnují aplikaci zvané "Android-IMSI-Catcher-Detector", která má za cíl monitorovat, upozorňovat a bránit uživatele před případným útokem pomocí falešné GSM věže. Více informací na GitHubu (PS: stále se hledají developeři, kteří se chtějí do tohoto open source projektu zapojit): https://github.com/SecUpwN/Android-IMSI-Catcher-Detector

Stealth SMS

Vládní agentury velmi často používají takzvané "silent SMS", které se nezobrazují na displeji cílového zařízení, ani na sebe neupozorňují akustickým ani žádným jiným signálem při přijetí. Ale během přijetí se odešle potvrzení o doručení a mobilní telefon i s polohou je uložen do databáze sloužící k uchovávání údajů a logů operátora. Není tak potřeba žádné složité zařízení, jako IMSI-Catcher. Na blackmarketech se dokonce mluví o "black SMS", kterou se dají napadat mobilní telefony, měnit jejich konfiguraci a dokonce dostat vzdálený přístup k zařízení.

Silent SMS / Stealth SMS / Ping SMS je Type0 SMS, která je uvedena v GSM 03.40 specifikaci takto: "Krátká zpráva typu 0 znamená, že ME musí potvrdit příjem krátkých textových zpráv, ale může ignorovat a smazat její obsah.

Na závěr několik typů SMS, které může operátor rozesílat:

Normal Message

Jedná se o standardní SMS. Velikost zprávy je omezena na 160 znaků.

Class 0 (FlashSMS)

Zpráva, která by měla podle standardu být okamžitě zobrazena uživateli v pop-up okně (na displeji). Na některých telefonech (iPhone) je zpráva zobrazena bez ID odesílatele a bez možnosti zprávu uložit. Velikost zprávy je také omezena na 160 znaků.

WAP push SI

SI je zkratka pro identifikaci služby. Tento typ zprávy byl navržen pro poskytovatele služeb tam, aby své zákazníky mohli pohodlně informovat o kreditu jejich předplacené karty, slouží také k aktualizaci software atd. Na některých zařízeních (Windows Mobile, staré Blackberry) jsou tyto zprávy zobrazeny s číslem operátora. Některé Android telefony tyto zprávy umí přijímat, některé ne (jednoduše je ignorují). Velikost zprávy je omezena na 40 znaků.

WAP push SL

SL je zkratka pro (Service Load). Tento typ zprávy byl navržen pro poskytovatele služeb k distribuci obsahu do zařízení zákazníků. Různé podtypy umožňují interakci uživatele, jiné nikoliv.

MMS Notification

Tento typ zprávy nikdy nemělo jít odesílat z mobilních zařízení. Při odeslání běžné MMS zprávy se obsah nahraje k operátorovi. Poskytovatel služeb odešle oznámaní na cílové číslo s informací, že zpráva čeká na příjemce ke stažení. Příjemce pak naváže datové spojení a MMS si stáhne do svého zařízení.

MWI Voice Activation

Jedná z těch zábavnějších věcí. Díky tomuto typu zprávy můžete do zařízení zaslat informaci, že v hlasové schránce je nový hovor. Na telefonu se zobrazí ikona "voice mail". Příjemce má ale hlasovou schránku prázdnou, jedná se pouze o notifikaci. Ikona na telefonu bude zobrazena do té doby, dokud neodešleme deaktivační SMS. Nepomůže ani přeinstalace zařízení.

MWI Voice Deactivation

Toto je přesný opak výše uvedené zprávy. Dnes nemají žádnou funkci, tento druh "útoku" je cílený na starší telefony.

Ping Message

Možná jste už o tomto typu zpráv slyšeli. Policie se spojí s operátorem a pomocí tohoto druhu zpráv jsou schopni Vás, nebo mobilní zařízení lokalizovat. Podle standardu má být zprávu přijmout jakékoliv zařízení bez vědomí uživatele.

Ping 2 Message

Tanto typ byl vyvinut pro uživatele, kteří měli špatné zkušenosti s originální ping zprávou. Nejedná se o nic jeného než MWI Voice DeActivation message s doručenkou.

Dnes můžete najít spoustu virtuálních operátorů, kteří vám umožní za poplatek odesílat některé z těchto zpráv. Pokud by se někdo chtěl vrhnout na SMS fuzzing a hledat špatnou implementaci v různých SMS aplikacích třetích stran, může se hodit služba Silent Services.

Budeme potěšeni, pokud vás zaujme také reklamní nabídka