Závažnou zranitelnost, umožňující DDoS, oznámil hacker Facebooku - ten ji však řešit nehodlá

Autor: Batou | 27.4.2014 |

Chaman Thapa, alias chr13 našel vskutku zajímavou zranitelnost. Ta umožňuje distribuovaný útok odepření služeb a jádro problému se skrývá v poznámkách, které si můžete na Facebooku vytvářet.

Facebook totiž dovoluje vkládat do poznámek tagy img. To by samo o sobě nebylo nic hrozného, FB stáhne soubor z externího zdroje a poté jej uloží do cache. Zde ovšem nastává problém - mechanismus „kešování“ lze obejít v případě, že obrázek obsahuje dynamické parametry. Důsledkem toho tedy tedy servery Facebooku stahují všechny přiložené fotografie pokaždé, když kdokoliv otevře poznámku ve svém prohlížeči.

Jak Thapa říká: Facebook „kešuje“ obrázky pouze jednou, použitím náhodných GET parametrů však tuto vlastnost můžete obejít a způsobit tak obrovský HTTP GET flood.

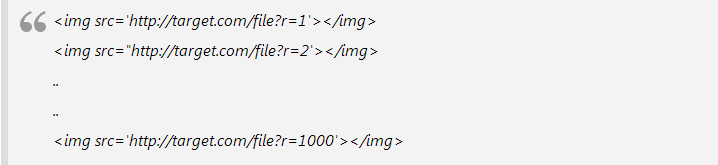

Jak to celé funguje si můžeme popsat na příkladu, kdy budete chtít zaútočit na web target.com. Ten má na serveru umístěn obrázek o velikosti 1 MB. V tom případě byste jako útočník vytvořil na svém FB profilu poznámku, obsahující mnohokrát odkaz na zmíněný obrázek, avšak pokaždé s různými parametry:

Tento jednoduchý trik může vytvořit opravdu úctyhodný provoz. Jak z obrázku vyplývá, megabajtový soubor by byl díky parametrům stažen 1000x pokaždé, když by nějaký uživatel prohlížel danou poznámku. V případě, že by uživatelů bylo 100 najednou, FB by byl nucen stáhnout z daného webu 100 000 MB, tedy přes 97 GB dat.

Autor nálezu vytvořil proof-of-concept, kde předvádí útok 400 Mbps na svůj vlastní server, vše měří a zaznamenává. Poslal ho do Facebooku, experti si tam jeho záležitost chvíli přehazovali a co odpověděli se můžete podívat v citaci níže. V podstatě jde o to, že se nic opravovat nechystají a vzhledem ke klasifikaci bugu jako "won't fix" mu ani nepřipadne žádná odměna z bug bounty programu. Podle expertů by totiž vlastně ani tento problém opravit nešel, aniž by se nesnížila celková funkcionalita.

Thank you for being patient and I apologize for the long delay here. This issue was discussed, bumped to another team, discussed some more, etc.

In the end, the conclusion is that there’s no real way to us fix this that would stop “attacks” against small consumer grade sites without also significantly degrading the overall functionality.

Unfortunately, so-called “won’t fix” items aren’t eligible under the bug bounty program, so there won’t be a reward for this issue. I want to acknowledge, however, both that I think your proposed attack is interesting/creative and that you clearly put a lot of work into researching and reporting the issue last month. That IS appreciated and we do hope that you’ll continue to submit any future security issues you find to the Facebook bug bounty program.