Podvržení downloadu (0-day)

Zdroj: SOOM.cz [ISSN 1804-7270]Autor: .cCuMiNn.

Datum: 4.6.2012

Hodnocení/Hlasovalo: 1.3/27

Michal Zalewski zveřejnil na svém blogu informaci o nově odhalené potenciálně nebezpečné vlastnosti webových prohlížečů. Ta umožňuje útočníkovi oklamat uživatele při stahování důvěryhodného souboru a podvrhnout místo něj jakýkoliv jiný obsah. Tuto zranitelnost (vlastnost) vykazují všechny majoritní webové prohlížeče Firefox, Internet Explorer a Chrome.

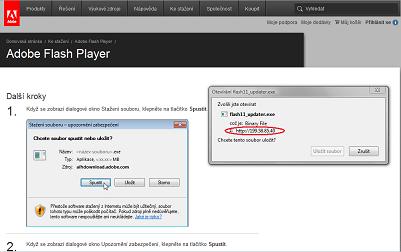

Jak to celé funguje? Nejlépe je princip útoku patrný z Proof of Conceptu, který Michal Zalewski zveřejnil na svém blogu. Jedná se o velice jednoduchou myšlenku. Javascript pouze funkcí open otevře v novém okně (panelu) webovou stránku, na které je umístěn legitimní důvěryhodný program a následě po uplynutí zvoleného časového intervalu otevře nové okno, jehož cílem je odkaz směřující na podrvžený soubor. Vyvolání druhého okna způsobí zobrazení standardního dialogu pro download souboru. Tento dialog je ovšem zobrazen nad důvěryhodnou stránkou a uživatel nemá nejmenší důvod pochybovat o důvěryhodnosti stahovaného souboru. Celý útok tak může být značně nebezpečný.

Zdrojový kód PoC:

Zdroj: lcamtuf's blog