Forpsi umožnuje převzetí kontroly nad libovolnou doménou

Zdroj: SOOM.cz [ISSN 1804-7270]Autor: hodza

Datum: 4.9.2011

Hodnocení/Hlasovalo: 1.55/58

Není to tak dlouho, co Emkei vyhlásil soutěž Hackni SOOM.cz a vyhraj! Jak se brzy ukázalo, problémem při zabezpečení nebyly samotné stránky, ale server, na kterém je provozován hosting. Pokud se od této skutečnosti oprostíme, vyvstává otázka, zda-li jsou stránky opravdu v bezpečí. Jestliže si myslíte že ano, tak vás velmi rychle vyvedu z omylu...

O bezpečnosti se říká, že je jako řetěz - ten je tak silný, jako je jeho nejslabší článek. Bohužel jsem zjistil, že nejslabším článkem je dnes samotné vedení a správa národních domén prostřednictvím subregistrátorů.

Je to několik týdnů zpět, co jsem u několika desítek domén potřeboval změnit NSSET. Navštívil jsem proto svůj účet u Forpsi (http://subreg.forpsi.com) a domény začal po jedné převádět. Toto mě samozřejmě po chvíli přestalo bavit a tak jsem si řekl, že vše naskriptuji. Připravil jsem si seznam domén a začal zkoumat jak fungují stránky pro změnu. To co jsem našel mi doslova vyrazilo dech.

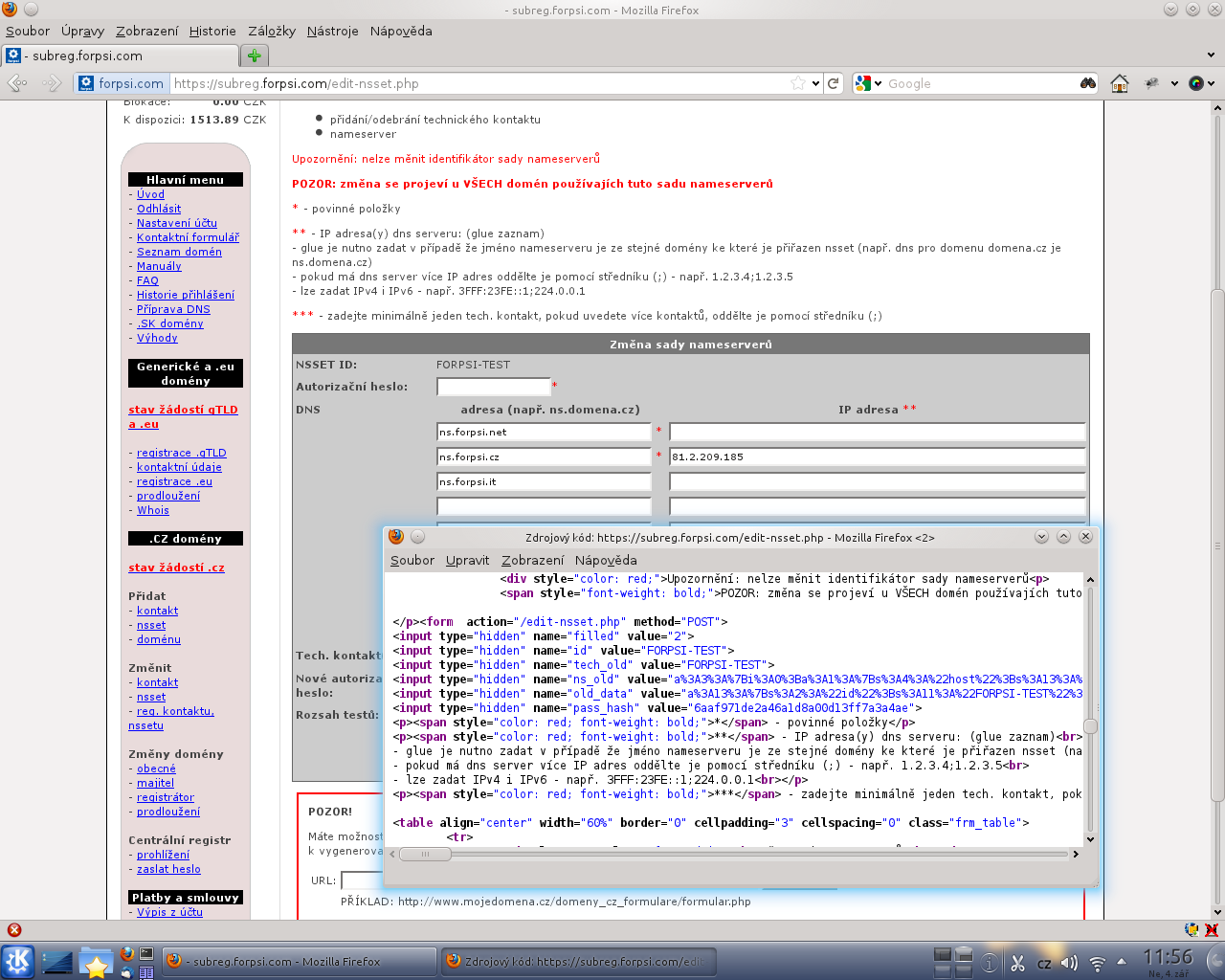

Výpis https://subreg.forpsi.com/edit-nsset.php:

Mezi hromadou "zajímavých" skrytých polí ve formuláři pro změnu NSSETu bylo jedno s názvem "pass_hash". Zprvu jsem si říkal, že není možné, aby někdo takto lacině zobrazoval heslo k NSSEtu, ovšem po kontrole patřičného hashe oproti zaslanému heslu mi spadla čelist - odpovídalo. Stránku jsem si vygeneroval znovu - tentokráte však pro jiný NSSET - heslo opět korespondovalo. Tímto způsobem je tedy možné zobrazit heslo k libovolnému NSSETu náležícího pod registrátora Internet CZ, a.s. (a NSSET tedy následně upravit).

Jelikož je Internet CZ, a.s. registrátorem s největším počtem domén (21.4%) potencionální útočník by pomocí uvedené chyby mohl k dnešnímu dni teoreticky "spravovat" 178 968 domén (včetně soom.cz).

Problém byl 18.8. nahlášen emailem a následně zadán do interního tiketovacího systému. Dodnes jsem však neobdržel žádnou reakci a chyba ani není opravena.

Autor tímto příspěvkem nikoho nenavádí k trestné činnosti.

Uvedený popis chyby má jen informativní charakter.

Aktualizace 5.9.2011 14:49

Z technického odělení Forpsi jsem dostal informaci, že je již chyba odstraněna.