Apríl 2014 skončil fiaskem (nepochopen a zvrácen)

Zdroj: SOOM.cz [ISSN 1804-7270]Autor: .cCuMiNn.

Datum: 1.4.2014

Hodnocení/Hlasovalo: 1.53/15

Pokud jste si mysleli, že jsme na vás při letošním aprílu zapomněli, můžete zase klidně spát. I tentokrát jsme na vás mysleli a připravili aprílový žertík. Ten ale tentokrát zůstal nepochopen a v konečném důsledku i řádně zvrácen.

Pokud jste na serveru SOOM.cz nováčky, můžete si naše předchozí aprílové žertíky připomenout v tomto článku. Co se týká apríla 2014, zřejmě jsme dostatečně neodhadli povahu našich návštěvníků a celý žert tak skončil naprostým fiaskem.

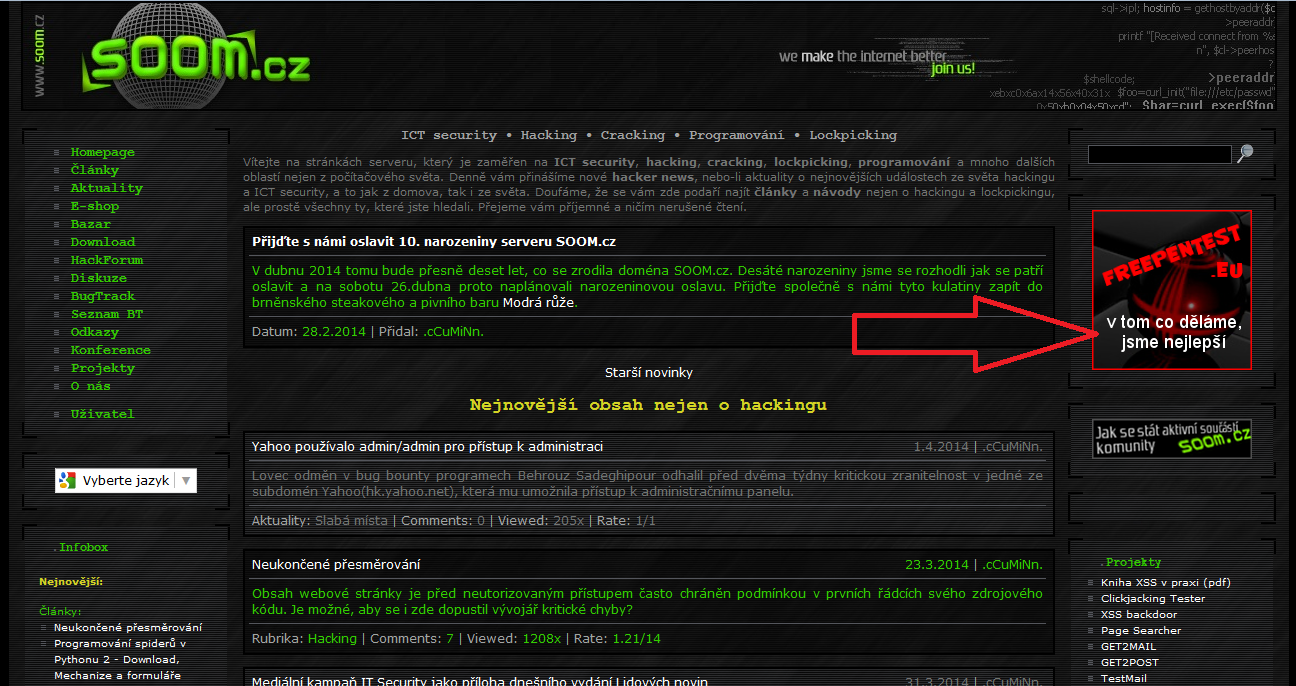

A co to tím letošním aprílovým žertíkem vlastně bylo? Vytvořili jsme webovou stránku freepentest.eu s nabídkou penetračních testů, která měla působit arogantně a současně i amatérsky.

Na stránku jsme následně nasměrovali reklamní banner, který vyloženě bil do očí, viz. screenshot.

Tento krok se nám podle příspěvku encodinga, který svůj názor detailně popsal ve fóru, povedl na výbornou. Od našich návštěvníků jsme ale očekávali, že je podobná stránka vyprovokuje k činu, a že ji podrobí patřičnému průzkumu zabezpečení. Ne každého napadne se na testovaném webu okamžitě ohlížet po administraci a tak jsme raději pro ulehčení přidali na stránku webu i přímý odkaz do administrace a do formuláře na homepage, kterým bylo možné zanechat na sebe kontakt, jsme přidali zranitelnost SQL injection včetně zobrazování chybové zprávy. Jediný vložený apostrof tak každému mohl napovědět, že na tom stránka nebude se zabezpečením úplně nejlíp.

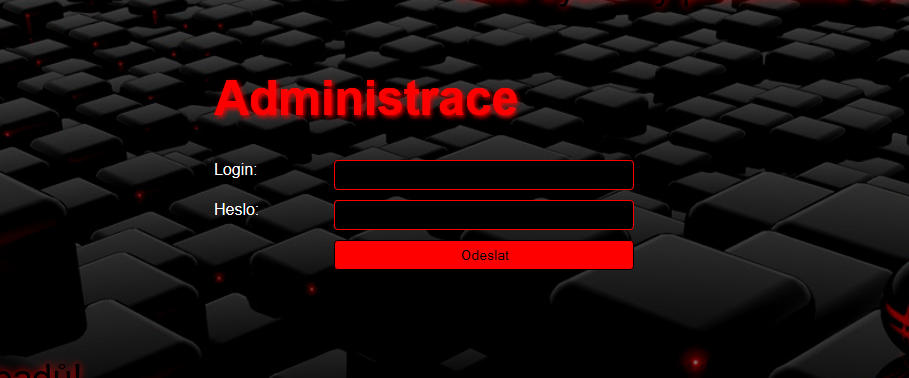

Těžiště žertíku ovšem leželo v samotném přístupu do administrace, kde byl na SQL injection zranitelný přihlašovací formulář. Po vložení jména ve stylu ' OR 'a'='a'-- v kombinaci s libovolným heslem se kdokoliv mohl dostat ke správě webu a tu vychloubačnou firmu tak mohl pokořit…

Jako první se to podařilo Saddovi, který již pár minut po zveřejnění reklamy zanechal v diskuzi vzkaz Soom na apríla nikdy nezklame :)

. A co, že jej vlastně po prolomení ochrany na webu freepentest.eu čekalo? Nejprve se napáleným zobrazilo menu s nabídkou dalších možných kroků. To mělo za úkol proměnit adrenalin nezvaných hostů v endorfin z úspěšného průniku.

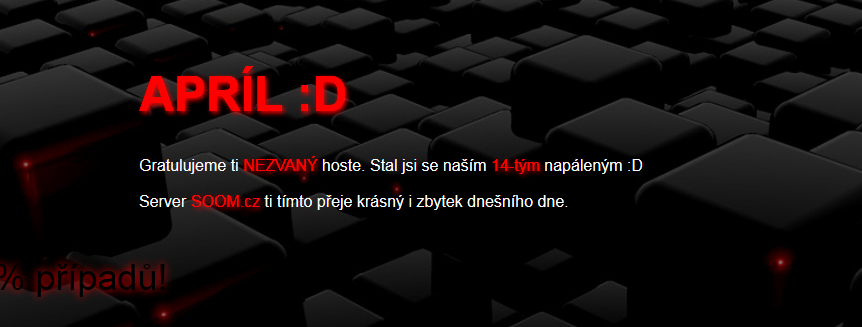

Po kliknutí na libovolný z odkazů na napálené ale čekala již jen následující zpráva:

Protože se do administrace webu během prvních hodin od zveřejnění podařilo přihlásit pouze třem z vás, rozhodl jsem se vás popostrčit prostřednictvím příspěvku v diskuzi, který na zranitelnosti webu narážel. Korunu celému žertíku ale nakonec nasadil encoding, který nevědomky rozjel ve fóru něco, co by se dalo nazvat

Paralelní linie apríla

Na jeho příspěvek brzy zareagoval nonono, který je znám svým popichováním. Mezi encodingem a nonono se rychle strhla rozepře, na které jsem se zpočátku snažil přihřívat svou polívčičku a upozorňoval jsem na přítomnost SQL injekce na aprílovém webu. Protože jsem web freepentest.eu sám registroval za účelem letošního apríla, mohl jsem si dovolit poškádlit nonona ohledně vlastnictví zmíněné služby. Nikdy by mě nenapadlo, že se vše brzy změní, a že nonono přistoupí na rozehranou hru a otočí ji proti mně tím, že se k vlastnictví freepentestu postaví čelem a prohlásí jej za svou službu. Tím se mu podařilo mě chvílemi dobře vyvádět z rovnováhy a já tak jen obtížně hledal správná slova, abych se ve svém žertu nakonec sám nadobro neutopil.

Ve chvíli, kdy se začal řešit provozovatel služby, mi také došlo, že jsem zapomněl na jednu zásadní věc. Zaregistroval jsem totiž doménu freepentest.eu pod svou skutečnou identitou a kdokoliv si tak tuto informaci mohl snadno vyhledat ve Whois. Dlouho jsem se pak bál, kdy si toto někdo ověří a zveřejní tuhle informaci v diskuzi. Nakonec k tomu skutečně došlo a djfhfie indícii skutečně v půl deváté večer zveřejnil.

K autorství příspěvků od nonono se mi navíc na mailu později přihlásil RubberDuck, který si nick nonono v tomto threadu vypůjčil, čímž mi také připravil pěkné aprílové překvapení, během kterého nebylo nic takové, jak se na první pohled zdálo. Navíc jsem přesvědčen, že nám ještě mnoho skutečností zůstává utajeno a teprve čeká na zveřejnění. Prostor v komentářích k tomuto článku již nyní čeká na vaše příspěvky :)

I když letošní apríl nedopadl tak, jak jsme původně zamýšleli (skutečně napálených, kteří se prolomili do administrace, bylo nakonec jen málo přes deset), alespoň se ukázalo, že ne všichni jsou tak zkažení jako my, a že není obecným zvykem lézt do cizích webových služeb. Všem zúčastněným děkuji za pochopení a rozvíjení barvité diskuze. Ostatním pouze pohrozíme: No jen počkejte zase za rok!