Google Nexus 7 Pwn Pad - Kali Linux

Zdroj: SOOM.cz [ISSN 1804-7270]Autor: infinity :)

Datum: 4.4.2014

Hodnocení/Hlasovalo: 1.11/37

"Každý pentester, kterého znám, má smartphone, tablet a notebook, ale nikdo z nich tablet nepoužívá k reálným pentestům", řekl tehdy v rozhovoru Dave Porcello, Pwnie Express’s CEO.

Kali Linux:

Kali Linux je distribuce určená převážně na penetrační testování a bezpečnostní audity. Po jeho vydání v Březnu roku 2013, se stal jedním z celosvětově nejoblíbenějších OS zaměřených na bezpečnost. Zahrnuje několik nových součástí, aplikací a opravuje některé nepříjemnosti z předchozích verzí svého předchůdce, BackTrack Linuxu.

BackTrack spatřil světlo světa již v roce 2007, kdy jej uvedla firma Offensive-Security. Má tak za sebou dlouho cestu jako nejrozšířenější security distribuce. Bohužel, jak se BackTrack rok co rok stále rozrůstal, začaly se vynořovat časté problémy. Bylo zde již příliš mnoho nástrojů a některé z nich nebyly aktualizovány tak často, jako ostatní. Update závislostí mohl způsobit pád ostatních aplikací - rovnováha nebyla nadále udržitelná, koexistence různých nástrojů přestávala fungovat. Z toho vyplýval i strach z aktualizací, nemohli jste si být jistí, co vám v danou chvíli přestane fungovat. Ve zkratce, na BackTrack se postupem nabalovalo stále více bugů a některé jeho vlastnosti také nebyly ideální, například nemožnost spouštět většinu aplikací bez napsání jejich absolutního umístění v terminálu.

Lidé z Offensive-Security se tedy rozhodli nový BackTrack 6 přepsat zcela od začátku. Jako základ sloužil Debian (Wheezy), což se ve výsledku ukázalo jako skvělá volba hlavně pro pohodlnější ovládání a konfiguraci. Nová distribuce se natolik odlišovala od svých předchůdců, že se nakonec rozhodli používat i zcela nový název: Kali Linux.

Kali je dostupný ve verzích pro i386 a amd64 architektury, kde jsou potřeba minimální vlastnosti: 1 Ghz CPU, 8GB HDD, 300MB RAM.

Zároveň jsou dostupné i přizpůsobené verze pro následující ARM zařízení: rk3306 mk/ss808, Raspberry Pi, ODROID U2/X2, Samsung Chromebook, EfikaMX, Beaglebone Black, CuBox a Galaxy Note 10.1. Pokud je potřeba, můžete si postavit vlastní upravenou edici Kali a nabízet jí z oficiálních repozitářů Offensive Security.

Jednotlivé balíčky v Kali mohou být bez strachu aktualizovány. To je díky tomu, že jednotlivé aktualizace jsou .deb kompatibilní balíčky. Celá distribuce se tak dá aktualizovat bez potřeby reinstalu. V základní verzi je předinstalováno více než 300 security nástrojů pro hacking a penetrační testování. Pokud vám bude některý i tak chybět, můžete ho okamžitě doinstalovat z repozitářů. Kali Linux se definitivně stal vším, co běžný pentester potřebuje a očekává od Linuxové distribuce.

Pwn Pad

Společnost Pwnie Express, zaměřující se na hardwarové bezpečnostní nástroje, představila v Březnu roku 2013, na bezpečnostní konferenci RSA v San Franciscu, svůj nový produkt: Pwn Pad. Jejich řešení bylo postaveno na tabletu Google Nexus 7 s upraveným Ubuntu a Android 4.2 s custom ROM, současně ale dali k dispozici zdrojové kódy, takže umožnili hackerům z celého světa testovat jejich software i na jiných android based zařízeních.

"Každý pentester, kterého znám, má smartphone, tablet a notebook, ale nikdo z nich tablet nepoužívá k reálným pentestům", řekl tehdy v rozhovoru Dave Porcello, Pwnie Express’s CEO.

Nejzajímavější byl fakt, že se jim podařilo přenést nejpopulárnější aplikace na wireless hacking, jako jsou Aircrack-ng a Kismet, do prostředí Androidu. Tým vývojářů z Pwnie Express vyřešil problém, jak dosáhnout monitor módu u Wi-Fi adaptéru. Bohužel se to nepodařilo s interním adaptérem, ale na druhou stranu má doporučená TP-Link anténa 10x větší dosah. Představa byla taková, že lidé z oboru budou moci zaujmout své zákazníky vytažením běžného tabletu a několika pohyby po dotekovém displeji v reálném čase demonstrovat bezpečnostní slabiny testované sítě. Je to jednoduché na ovládání a mnohem více pohodlnější, než dělat to stejné na notebooku. První verze byla uvedena do prodeje spolu s přídavným hardware za 795 $, tedy asi 15 000,- Kč.

Pwn Pad se celosvětově těšil velké oblibě a tak byla v Prosinci 2013 představena nová generace. Pwn Pad 2014, Android 4.3 front-end, Kali Linux back-end, Wi-Fi monitor mode + packet injection, výdrž baterie až 9 hodin, externí bluetooth adaptér s podporou pecket injection, USB ethernet adaptér pro metalické sítě, podpora 4G/LTE GSM. Software je předinstalovaný na Google Nexus 7 (2013), s parametry:

CPU: 4-core Qualcomm Snapdragon S4 Pro, 1.5GHz

GPU: Adreno 320, 400MHz

Paměť: 2GB RAM

Interní úložiště: 32GB.

Cena je v tomto složení spolu s externími adaptéry 1 095 $, tedy asi 21 000 Kč. Jak tomu bylo u předchozí verze, i tady vývojáři nabízí kompletní instalační soubory zdarma ke stažení a to dokonce i na Nexus 7 (2012). Jediným rozdílem je, že u bezplatné verze (označované jako Community edition), nemáte nárok na uživatelskou podporu a řešení problémů.

Společnost Pwnie Express na svém webu zároveň nabízí možnost školení s Pwn Pad-em. Jedná se o půl denní záležitost formou webináře, trvající přibližně 3 - 4 hodiny za 495 $ (10 000,- Kč). Ceny se mohou zdát vysoké, ale tato společnost se od svého založení v roce 2010 stala jedním z nejrychleji rostoucích startupů v odvětví síťové bezpečnosti. Jejich zařízení jsou navrhovány na co nejsnadnější a nejrychlejší využití potencionálních zranitelností a díky důmyslně vyvinutým produktům umožňují penetrační testování bezdrátových a metalických sítí v podstatě z kteréhokoliv vzdáleného místa. Mezi jejich stálé zákazníky patří více než tisíc různých společností z celého světa, od firem z Fortune 500 až po vládní agentury a soukromé bezpečnostní složky.

Google Nexus 7:

Co se týče používání tabletu, je to hodně o zvyku. Setkal jsem se s mnoha lidmi, kteří tvrdí, že tablet je naprosto nesmyslná a nepoužitelná věc mezi smartphonem a notebookem. Nejsem zde pro to, abych podobné názory někomu vyvracel, nebo se ho snad snažil přesvědčit o opaku. Někdy před rokem mi umřel notebook a já ho po pečlivém přemýšlení nahradil tabletem Google Nexus 7 (2012). Po relativně krátké době jsem naprosto přestal používat aplikace na smartphonu. Následovalo každodenní začleňování tabletu do mého pracovního a osobního života. Dříve sloužil pouze jako doplněk při práci na desktopu, na internet + eknihy a sledování přednášek před spaním. Dnes jsem se dostal do stádia, kdy mám tablet v ruce každý den a domácí desktop zapnu pouze výjimečně. Jsou věci, které nemohu dělat vůbec, nebo jsem značně omezený. Jako hlavní zápory bych uvedl hlavně obtížné psaní delších textů, případně programování. Nejsem ovšem profesionální programátor a v budoucnu jím stejně asi nebudu. Na scriptování v perlu a v bashi mě možnosti tabletu zcela vystačí.Někdy by se hodil velký monitor, například při práci s grafikou. Kolikrát ale budu mít potřebu tvořit logo nebo jinou profesionální grafiku.

Ale to už jsem se dostal někam zcela jinam, než jsem ze začátku zamýšlel. Chtěl jsem pouze poukázat na fakt, že tablet se na každodenní používání hodí, na pentesty je ideální a pokud pracujete jako sysadmin, můžu ho vřele doporučit. Výdrž baterie, přenositelnost, rychlý start, bezhlučný chod, žádné zahřívání, to je jen prvotní výčet kladných vlastností.

V podstatě okamžitý start zařízení s připojením na wifi, kde máte stovky penetračních aplikací připravených k bezprostřednímu použití. Možnost přijít do firmy/hotelu/restaurace a monitorovat wifi síť z batohu či kabelky. Kali Linux ale zdaleka není jen o bezdrátových sítích. Monitoring, crawling, mailing, sniffing, data mining, exploiting a scanning. 100 gramové zařízení s několika hodinovou výdrží, které jste schopni ovládat v jedné ruce.

Future is now, tablety, smartphony, rPi, tyto moderní periferie bychom jednoznačně neměli podceňovat. Viz. následující video:

Instalace Pwn Pad Community edition na Nexus 7

Instalační soubory jsou dostupné ke stažení na adrese:

https://www.pwnieexpress.com/support/downloads/

Aktuální verze je Pwn Pad 2014 určená pro Google Nexus 7 (2013). Tento článek byl sepsán na tabletu Google Nexus 7 (2012) 16GB Wi-Fi s využitím instalačního balíku Pwn Pad 2013. Instalace je u obou verzí stejná, avšak defaultně nainstalované aplikace budou různé.

Dále popsané instrukce jsou určené pro Linuxové distribuce založené na Debianu. Doporučené je Ubuntu 12.04 a vyšší. Pozn: virtuální stroj se nedoporučuje z důvodu kompatibility Nexus 7 USB host mode.

Prvně přidáme repozitáře a poté nainstalujeme "adb" a "fastboot" balíky pro komunikaci s tabletem.

$ sudo apt-get update

$ sudo apt-get install android-tools-adb android-fastboot-tools

Rozbalíme instalační soubory a nastavíme práva ke spuštění scriptu:

$ cd pwnie_img/

$ chmod +x imagev2.sh

V dalším kroku připojte Nexus 7 tablet k počítači pomocí dodávaného USB kabelu. Není doporučeno používat žádné redukce, USB huby a podobné přídavné adaptéry. Připojený tablet je potřeba dostat do tzv. fastboot módu - do něj zařízení dostanete následujícím způsobem: tablet vypněte, následně podržte POWER zároveň s VOLUME DOWN po dobu několika sekund (zařízení se normálně zapne a pak se objeví obrazovka bootloaderu). Zařízení nechte v tomto stavu a v Linuxu spustíme adb server:

Pak už jen stačí spustit Pwn Pad instalační script a následovat instrukce:

Nebojte se vypínání displeje, instalace trvá poměrně dlouho. První uživatelský zásah je potřeba asi po 20 minutách, kdy tablet nabootuje do TWRP recovery, zde je potřeba vybrat image soubor a následně spustit recovery. Po dalších zhruba 10ti minutách se tablet již spustí do rozhraní Android 4.3. Zařízení neodpojujte, dojde ještě k poslednímu konfiguračnímu restartu, po kterém je již možno Váš nový Pwn Pad plně používat.

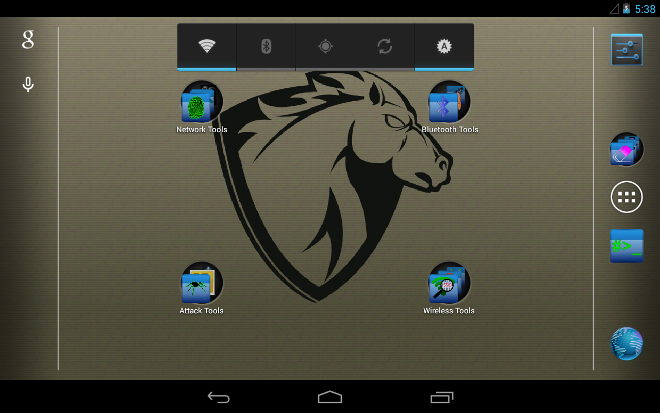

Prostředí Pwn Padu

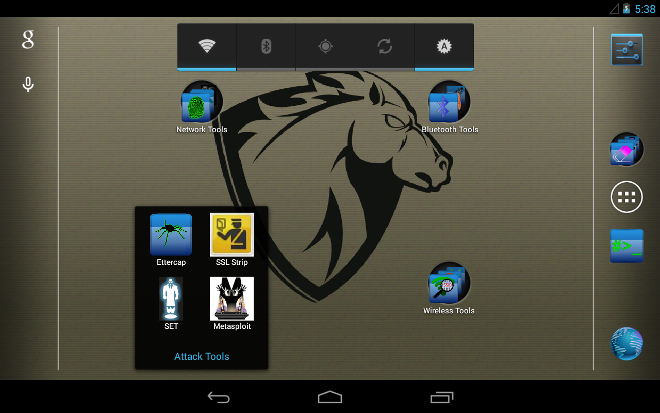

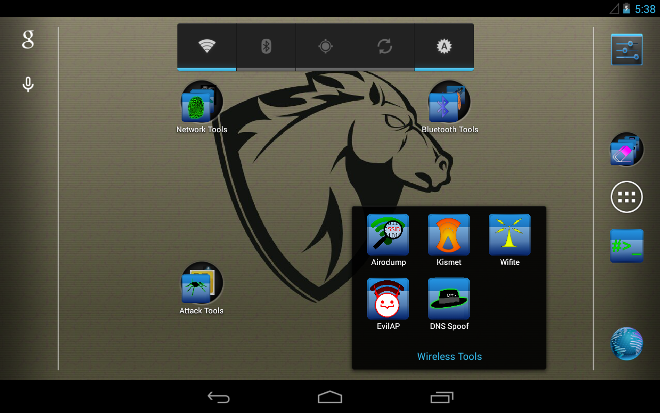

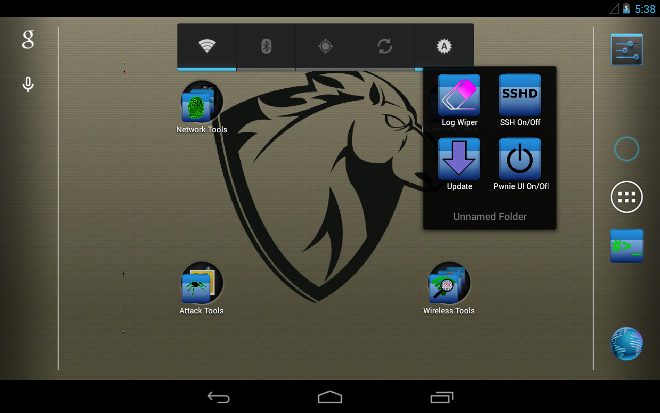

Jak jsem již zmiňoval, front-end je klasický Android 4.3. Čistý systém po instalaci vypadá takto. Podobně jako tomu je u PC verze Kali Linuxu, i zde je seznam TOP aplikací. Ty jsou na ploše uspořádány do několika kategorií:

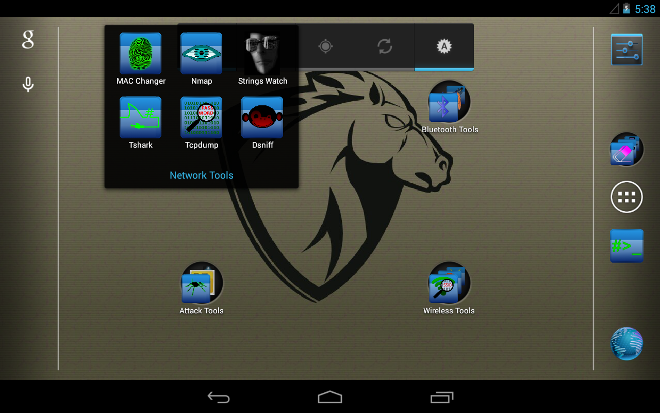

Network Tools

Obsahující: MAC Changer, Nmap, Strings Watch, Tshark, Tcpdump, Dsniff.

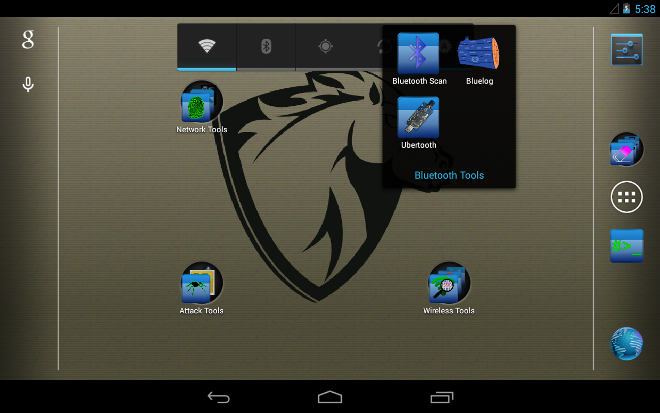

Bluetooth Tools

Obsahující: Bluetooth Scan, Bluelog, Ubertooth

Attack Tools

Obsahující: Ettercap, SSL Strip, SET, Metasploit

Wireless Tools

Obsahující: Airodump, Kismet, Wifite, EvilAP, DNS Spoof

V pravém menu je k dospozici Log Wiper, SSHD On/Off, Update a Pwnie UI

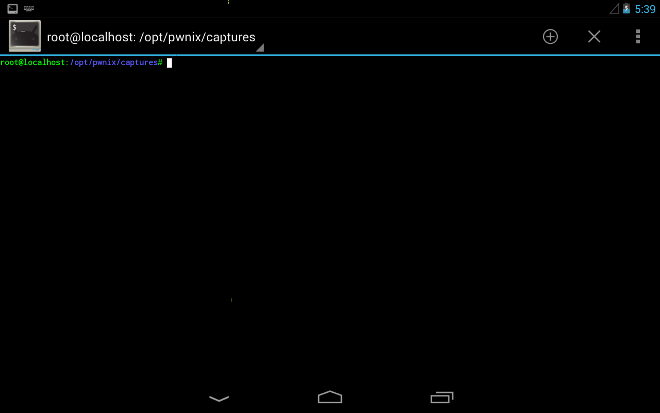

A důležitá věc, Kali terminál:

Konfigurace Pwn Padu

Tak jako každý systém, i zde je potřeba po instalaci doinstalovat různé potřebné aplikace a provést základní konfiguraci:

Doporučené Android aplikace:

- Jota+ (Text Editor)

- ES File Explorer (File Manager)

- Root Browser (File Manager)

- Wifi Analyzer (Network Tools)

- Fing (Network Tools)

- NFC TagInfo (RFID)

- Simple Image Wallpaper (Resize fix)

- Twilight (Screen filter)

- Orbot (Tor)

- Orweb (Tor)

- StickMount (USB host)

Změna času na CET:

Jazyk a čas změníte klasicky v nastavení Androidu. Pokud chcete změnit časové pásmo v prostředí Kali, nejednoduší bude editovat soubor /data/local/kali/root/.bashrc přidáním:

export TZ

Správnost času můžete ověřit v terminálu příkazem:

Šířka terminálu:

Pro zadávání delších příkazů do terminálu je dobré upravit jeho vlastnosti, jinak se vám bude vstup po zalomení přepisovat. To provedeme příkazem:

$ stty rows 500

Po troše experimentování doporučuji tyto hodnoty také zapsat do /data/local/kali/root/.bashrc

Konfigurace Perlu:

Dříve či později narazíte na nějaký chybějící modul. Pozn: pythonu se to týká jistě také, ale zatím jsem problém neměl. Do začátku bych určitě nainstaloval "cpan" zadáním tohoto příkazu v terminálu. Následně v cpanu doporučuji rovnou doinstalovat důležitý SSL modul:

$ install IO::Socket::SSL

Bohužel jsou verze trochu zastaralé, při použití aplikace sendEmail se zapnutým TLS se setkáte s následující chybovou hláškou: "invalid SSL_version specified at /usr/local/share/perl/5.14.2/IO/Socket/SSL.pm". Oprava je vcelku jednoduchá, stačí změnit regex v souboru SSL.pm z:

m{^(!?)(?:(SSL(?:v2|v3|v23|v2/3))|(TLSv1[12]?))$}i

or croak("invalid SSL_version specified");

na:

m{^(!?)(?:(SSL(?:v2|v3|v23|v2/3))|(TLSv1[12]?))}i

or croak("invalid SSL_version specified");

To můžeme udělat z jakéhokoliv textového editoru. Nejprve v terminálu změníme práva na zápis:

Editujeme soubor /data/local/kali/usr/local/share/perl/5.14.2/IO/Socket/SSL.pm a vrátíme práva:

Doporučený hardware:

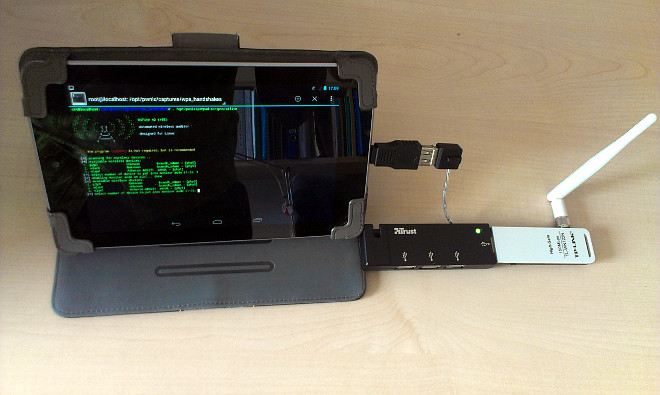

Zde je seznam doporučeného hardware, který je standardně k dispozici u oficiální verze Pwn Padu. Do začátku je určitě vhodné pořídit alespoň TPLink adaptér a USB OTG redukci.

- Redukce microUSB OTG USB 2.0

- TPLink TLWN722N USB Wi-Fi adaptér (pentesting bezdrátových sítí)

- USBtoEthernet adaptér (pentesting drátových sítí)

- SENA UD100 industrial Bluetooth USB adaptér (Bluetooth pentesting)

Z mé praxe bych určitě doporučil ještě tyto:

- ACS ACR122(U) USB NFC Reader (RFID pentesting)

- Genius LuxeMate i202 (USB klávesnice)

- + USB flash disk & USB hub

RFID Cooking with Mifare Classic:

Jedna z věcí, která mě skutečně potěšila, je možnost použití externí RFID čtečky (ACS ACR122). Ta není u této verze Pwn Padu uvedena ve specifikacích, ale její zprovoznění zabere nanejvýš pár minut. Prvně doinstalujeme potřebné závislosti:

Následuje doinstalování aplikace mfoc, která se nachází v repozitářích Kali Linuxu (zároveň se nainstaluje i balík libnfc, který již obsahuje ovladače k ACR122U čtečce):

A pro použití příkazu nfc-list nainstalujeme libnfc binárky:

Na toto téma psal .cCuMiNn. úvod, pokud někdy přemohu svoji lenost, určitě navážu dalším slibovaným článkem, NFC & RFID technologie si to určitě zaslouží a v tomto článku již není prostor. V součastnosti mám rozepsaný script, který pomocí této čtečky přistupuje k EMV čipu kreditní karty a dovoluje číst jméno, číslo, datum expirace, ... ale to zase někdy jindy ;)

Kali software list:

Zde je výčet defaultně nainstalovaných aplikací. V příštím článku bych rád jednotlivě představil jejich základní funkce a použití při pentestingu. Případně se můžete zmínit v komentářích, které detailnější tutoriály by jste uvítali.

aircrack-ng

Aircrack-ng je balík nástrojů pro testování zabezpečení Wi-Fi sítí. Nejčastěji se používá k lámání hesel bezdrátových sítí zabezpečených pomocí WEP nebo WPA-PSK.

arp-scan

Jednoduchý ARP skener - pošle ARP pakety k hostitelům v místní síti a zobrazuje všechny přijaté odpovědi. Arp-scan podporuje ethernet a 802.11 bezdrátové sítě.

arping

Pošle ARP a/nebo IP ping na zvolený stroj, který může být specifikovaný svým hostname, IP nebo MAC adresou.

bed

BED (aka Bruteforce Exploit Detector) je plain-text protokolový fuzzer, který kontroluje software na běžná slabá místa, jako je buffer overflows, integer overflows, chyby formátovacích řetězců atd.

bluelog

Bluelog je jednoduchý bluetooth skener, který je navržen tak, aby v podstatě dělal jen jednu věc a to zachytával všechny dostupné zařízení v okolí. Používá se na analýzu místa, identifikace počtu zranitelných bluetooth prvků v okolním prostředí atd.

cryptcat

Jedná se v podstatě o twofish šifrovanou verzi nc. Cryptcat může být nakonfigurován jako TCP/UDP client/server - jinak pracuje jako standardní terminálová aplikace.

darkstat

Packet sniffer, který běží jako proces na pozadí, shromažďuje všechny druhy statistik o využívání sítě, a nabízí je ve formě HTTP logu.

dmitry

Deepmagic Information Gathering Tool. DMitry je terminálová aplikace se schopností shromáždit co nejvíce informací o hostiteli. OD jedonduchého WHOIS po uptime statistiky a skenování portů. Tato aplikace je navržena jako pohodlná metoda, jak se co nejrychleji dozvědět co nejvíce informací o cílovém hostiteli.

dnsenum

Nástroj na penetrační testování, který dělá výčet všech dostupných DNS informací o zvolené doméně.

dnstracer

Zaznamenává cestu z DNS serverů ke zdroji. dnstracer určuje, odkud daný DNS získává informace.

Dsniff

Password sniffer, který zvládá mnoho protokolů. Automaticky detekuje a analyzuje každý aplikační protokol, ovšem ukládá pouze zajímavé části - přihlašovací údaje.

ettercap

Původně LAN sniffer, dnes velmi silný a flexibilní nástroj pro man-in-the-middle útoky.

fierce

Je určen speciálně pro vyhledání pravděpodobných cílů a to jak uvnitř, tak vně podnikové sítě. Jedná se pouze o scanner, nevyužívá žádné exploitace.

fimap

Automatic LFI/RFI scanner and exploiter

fping

fping posílá ICMP echo request pro zjištění, zda cílový stroj odpovídá. Od klasického pingu se liší tím, že můžete zadat libovolný počet cílů, nebo vstupní soubor se seznamem cílů.

gpsd

Sbírá informace z GPS, DGPS rádia, nebo AIS přijímače připojeném v USB portu.

grabber

Grabber je zajímavý web application scanner.

hping3

Síťový nástroj, který je schopen posílat vlastní TCP/IP pakety a zobrazovat odpovědi. Můžete vytvářet vlastní strukturu a velikost paketů.

hydra

Velmi rychlý cracker přihlašovacích údaje, který podporuje mnoho různých protokolů a útočných vektorů. Tento nástroj umožňuje výzkumníkům a bezpečnostním konzultantům ukázat, jak snadné může být získat neoprávněný přístup do systému.

iodine

Umožní tunelovat IPv4 data pomocí serveru DNS. To může být užitečné v situacích, kdy je přístup k internetu blokován firewallem, ale DNS dotazy jsou povoleny.

john

John, lépe známý jako John Ripper je na testování hesel uživatelů. Chcete-li použít John, stačí dodat soubor s hesly a zvolit požadované možnosti.

kismet

Kismet je opravdu mocný 802.11 layer2 Wi-Fi scanner, sniffer, ...

lbd

Load Balancing detektor (aka LBD) je nástroj, který detekuje, zda doména používá DNS a/nebo HTTP Load-Balancing.

mdk3

MDK je proof-of-concept nástroj, využívající slabiny protokolu IEEE 802.11 k exploitaci.

metagoofil

Nástroj na shromažďování informací a extrahování metadat veřejných / indexovaných dokumentů (PDF, DOC, XLS, PPT, ODP, ODS), které jsou k dispozici na internetových stránkách obětí.

miranda

Může být použita k auditu UPnP zařízení v síti a případnou exploitaci nalezených routerů.

miredo

Tunneling IPv6 za NATem přes protokol UDP.

nbtscan

Aplikace na skenování sítí. Vysílá NetBIOS name dotaz na každou adresu ve zvoleném rozsahu.

netcat

Legendární švýcarský armádní nůž pro TCP/IP.

netdiscover

Je aktivní / pasivní arp průzkumný nástroj pro wardriving a bezdrátové sítě.

ngrep

Umožňuje použít regulární výrazy na síťové vrstvě. Dokáže analyzovat TCP, UDP a ICMP stejně jako běžnější nástroje na packet sniffing.

nikto

Prohledá zvolený web server a hledá potencionální problémy a bezpečnostní chyby.

nmap

Nmap (Network MAPer) je legendární bezpečnostní scanner portů.

onesixtyone

Jednoduchý SNMP scanner.

p0f

Používá fingerprinting na analýzu struktury TCP/IP packetů a rozpoznává operační systémy a konfiguraci cílových hostitelů. Jedná se o komplětně pasivní scan, který negeneruej žádný podezřelý traffic na síti.

plecost

Wordpress finger printer Tool (podporuje thready)

proxychains

Tento program nutí libovolné TCP spojení od daného TCP klienta směrovat skrz proxy.

proxytunnel

HTTPS proxy tunnel.

scapy

Scapy je interaktivní prostředí, které vám umožní vytvářet packety jakéhokoliv typu, který chcete, poslat je do sítě, a sledovat reakce.

sendEmail

Terminálový SMTP emailový klient. Zvládá odesílat přílohy, měnit adresu odesílatele, podpora TLS, ...

setoolkit

Social Engineer Toolkit - umožnuje velmi rychle vytvářet phishingové kopie stránek, které ihned běží na útočném stroji a mnoho dalšího.

sipcrack

SIP login sniffer/cracker.

sipsak

SIP diagnostics utility - analyzuje komunikaci se SIP serverem.

skipfish

Web application scanner

smtp-user-enum

Slouží na výčet uživatelských jmen na SMTP serveru.

snmpcheck

Slouží k výčtu informací ze zařízení prostřednictvím SNMP protokolu.

socat

Nástroj, který dokáže generovat obousměrné proudy a přenášet data mezi nimi.

sqlninja

Testování SQL injections, escalate privileges, bruteforce passwords a dumping databáze.

ssldump

Síťový analyzátor SSL/TLS trafficu.

sslscan

Skenuje SSL služby a zjišťuje, jaké druhy šifer jsou používány.

sslsniff

Dovoluje vytvoření man-in-the-middle (MITM) útoky na SSL / TLS připojení a dynamicky generuje CERT pro domény, kam probíhá přístup v reálném čase.

sslstrip

Zachytává HTTPS traffic a nutí uživatele komunikovat na protokolu HTTP. Následně maskuje HTTP spojení, aby vypadalo jako HTTPS a uživatel nedetekoval změnu.

stunnel

SSL tunnel mezi dvěma hosty.

tcpflow

Je program, který zachytává přenášená TCP data/spojení a ukládá je způsobem, který je vhodný pro pozdější analýzu.

theharvester

Edge-Security research. Vyhledává emaily, subdoméný atd. na hostitelském webu.

udptunnel

Umožňuje vytvořit UDP tunnel přes TCP spojení, pomáhá tak obcházet firewall.

wapiti

Web application vulnerability scanner.

weevely

Slouží k nahrání šifrovaného backdooru na PHP server. Následný shell jde ovládat přes telnet, nebo web.

wifitap

Proof of concept pro komunikaci přes WiFi sítě pomocí traffic injection bez přímého spojení s přístupovým bodem.

wifite

Útočí na WEP, WPA, and WPS šifrování Wi-Fi sítí. Navržen jako zcela automatický nástroj, který potřebuje jen pár argumentů. "set it and forget it" wireless auditing tool.

xprobe2

Aktivní fingerprinting tool na detekci operačních systémů.

Information Security Certifications by Offensive

Pokud by Vás použití výše uvedených aplikací a samozřejmě desítek dalších v repozitářích zajímalo na profesionální úrovni, tým Offensive security nabízí několik druhů certifikace.

Tak, jako jsou rozděleny nástroje v Kali Linuxu, na každou sekci je samostatný certifikát. Ceny se pohybují od 450 $ (9 000,- Kč) po 1500 $ (30 000,- Kč).

OSCP – Offensive Security Certified Professional

Holders can:

Use information gathering techniques to identify targets.

Write scripts and tools to aid in penetration testing.

Analyze, correct, modify and port exploit code.

Deploy tunneling techniques to bypass firewalls.

Demonstrate creative problem solving and lateral thinking.

Více info zde.

OSWP – Offensive Security Wireless Professional

Holders can:

Conduct wireless information gathering.

Circumvent wireless network access restrictions.

Crack various WEP, WPA, and WPA2 implementations.

Implement transparent man-in-the-middle attacks.

Demonstrate their ability to perform under pressure.

Více info zde.

OSCE – Offensive Security Certified Expert

Holders can:

Identify hard-to-find vulnerabilities.

Conduct intelligent fuzz-testing.

Analyze, correct, modify, and port exploit code.

Hand-craft binaries to evade anti-virus software.

Demonstrate creative problem solving and lateral thinking.

Více info zde.

OSEE – Offensive Security Exploitation Expert

Holders can:

Develop sophisticated exploits.

Create custom shellcode.

Evade DEP and ASLR protections.

Exploit Windows kernel drivers.

Perform precision heap sprays.

Více info zde.

OSWE – Offensive Security Web Expert

Holders can:

Audit web application code to find vulnerabilities.

Develop exploits for vulnerable web applications.

Analyze, correct, modify and port exploit code.

Implement various techniques to bypass sanitization filters.

Demonstrate creative problem solving and lateral thinking.

Více info zde.

Zdroje

https://www.kali.org/https://www.pwnieexpress.com/

http://www.offensive-security.com/

http://www.wired.com/2013/02/pwnpad/

http://www.prweb.com/releases/2013/12/prweb11428965.htm

http://thehackernews.com/2013/02/pwn-pad-android-device-network-hacking.html

http://lifeofpentester.blogspot.cz/2013/03/kali-linux-complete-review-by-pen.html

http://www.backtrack-linux.org/wiki/index.php/RFID_Cooking_with_Mifare_Classic