Malware, který byste měli znát

Autor: .cCuMiNn. | 1.11.2012 |

I když vzniká nový malware zhruba v milionu nových exemplářů denně, najdeme mezi ním i takový, který se zapsal do dějin tak silně, že by byl téměř hřích jej neznat. Pojďme si proto alespoň ve stručnosti připomenout dvacítku těch nejznámějších exemplářů, které se na Internetu vyskytovaly od dob jeho vzniku až po současnost.

1971 Creeper

Creeper byl první skutečný počítačový virus. Vznikl rukou Boba Thomase z firmy BBN, jednoho ze zaměstnanců laboratoří, která pracovala na předchůdci dnešního Internetu – síti ARPANET. Vir se šířil na síti mezi jednotlivými počítači PDP-10, kde zobrazoval vzkaz: „I'm the Creeper: Catch me if you can.“, což v překladu znamená „Jsem Creeper, chyť mě, jestli to dokážeš.“

Creeper byl první skutečný počítačový virus. Vznikl rukou Boba Thomase z firmy BBN, jednoho ze zaměstnanců laboratoří, která pracovala na předchůdci dnešního Internetu – síti ARPANET. Vir se šířil na síti mezi jednotlivými počítači PDP-10, kde zobrazoval vzkaz: „I'm the Creeper: Catch me if you can.“, což v překladu znamená „Jsem Creeper, chyť mě, jestli to dokážeš.“

Pro odstranění Creepra byl vytvořen program nesoucí název Reaper, který se tak stal prvním antivirem, jež spatřil světlo světa.

Další informace (EN): http://virus.wikia.com

1982 Elk Cloner

Elk Cloner byl jedním z prvních počítačových virů, který se šířil mimo laboratorní prostředí. Vytvořil jej jako žert pro své přátele 15-tiletý student střední školy Rich Skrenta. Jednalo se také o první virus, který napadal boot sektor na discích, a který infikoval jednotlivé počítače prostřednictvím disket. Na ty zapisoval po jejich vložení svou kopii. Vir se na napadených počítačích projevoval tak, že při každém padesátém startu systému zobrazil krátkou báseň.

Elk Cloner byl jedním z prvních počítačových virů, který se šířil mimo laboratorní prostředí. Vytvořil jej jako žert pro své přátele 15-tiletý student střední školy Rich Skrenta. Jednalo se také o první virus, který napadal boot sektor na discích, a který infikoval jednotlivé počítače prostřednictvím disket. Na ty zapisoval po jejich vložení svou kopii. Vir se na napadených počítačích projevoval tak, že při každém padesátém startu systému zobrazil krátkou báseň.

It will get on all your disks

It will infiltrate your chips

Yes, it's Cloner!

It will stick to you like glue

It will modify RAM too

Send in the Cloner!

Další informace (EN): http://www.skrenta.com

Zdrojový kód: http://www.soom.cz

1988 Morris worm

Počítačový červ 23-letého studenta Roberta Morrise patří v historii určitě k těm nejznámějším. Morrisův červ se stal prvním malwarem, který se šířil pomocí Internetu a tak na sebe strhl velký zájem médií. Kód ke svému šíření využíval exploity na známé zranitelnosti Unixových systémů. Protože červ obsahoval chybu, která mu dovolila infikovat opětovně již jednou napadený systém, začaly postupně tyto systémy kolabovat kvůli vyčerpání prostředků. Morissovu červu se podařilo napadnout asi 6.000 počítačů, což v té době činilo zhruba desetinu všech počítačů připojených k Internetu.

Počítačový červ 23-letého studenta Roberta Morrise patří v historii určitě k těm nejznámějším. Morrisův červ se stal prvním malwarem, který se šířil pomocí Internetu a tak na sebe strhl velký zájem médií. Kód ke svému šíření využíval exploity na známé zranitelnosti Unixových systémů. Protože červ obsahoval chybu, která mu dovolila infikovat opětovně již jednou napadený systém, začaly postupně tyto systémy kolabovat kvůli vyčerpání prostředků. Morissovu červu se podařilo napadnout asi 6.000 počítačů, což v té době činilo zhruba desetinu všech počítačů připojených k Internetu.

Další informace: http://cs.wikipedia.org

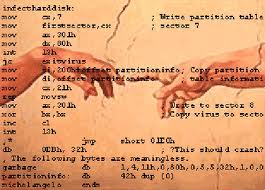

1991 Michelangelo

Virus, který o sobě po infikování počítače nedal vědět. Čas jeho aktivity měl totiž přijít přesně 6.března 1991 u příležitosti narozenin renesančního umělce Michelangela. Virus měl destruktivní záměr a v uvedený den měl z disků napadených počítačů smazat kritické oblasti. Před příchodem plánovaného termínu se kolem viru strhlo mediální šílenství, kdy někteří odhadovali kolaps až pěti milionů počítačů. Tyto předpovědi se naštěstí nepotvrdily a hlášeno bylo jen několik tisíc případů.

Virus, který o sobě po infikování počítače nedal vědět. Čas jeho aktivity měl totiž přijít přesně 6.března 1991 u příležitosti narozenin renesančního umělce Michelangela. Virus měl destruktivní záměr a v uvedený den měl z disků napadených počítačů smazat kritické oblasti. Před příchodem plánovaného termínu se kolem viru strhlo mediální šílenství, kdy někteří odhadovali kolaps až pěti milionů počítačů. Tyto předpovědi se naštěstí nepotvrdily a hlášeno bylo jen několik tisíc případů.

Další informace (EN): http://en.wikipedia.org

Zdrojový kód: http://www.soom.cz

1999 Melissa

Virus, který se šířil e-milem skrz infikované wordovské dokumenty. Z napadeného systému vždy rozeslal svou kopii na všechny adresy, které našel v kontaktech programu Outlook. Autor tento vir vytvořil na počest striptérky Mellisy, kterou potkal na Floridě. Nakonec byl odalen a odsouzen na 20 měsíců.

Virus, který se šířil e-milem skrz infikované wordovské dokumenty. Z napadeného systému vždy rozeslal svou kopii na všechny adresy, které našel v kontaktech programu Outlook. Autor tento vir vytvořil na počest striptérky Mellisy, kterou potkal na Floridě. Nakonec byl odalen a odsouzen na 20 měsíců.

Další informace: http://www.zive.cz

Zdrojový kód: http://www.soom.cz

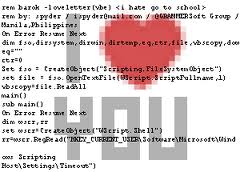

2000 I Love You

Virus vytvořený ve skriptovacím jazyce VBScript, který dal základ sociálnímu inženýrství na poli e-mailového malwaru. Zneužíval slabosti uživatelů, kteří byli zvědaví, kdo že je to vlastně miluje. Podobně, jako v případě Mellisy, se virus po spuštění automaticky rozeslal na všechny kontakty z Outlooku, čímž se mu podařilo infikovat neuvěřitelných 10% počítačů připojených v té době k Internetu.

Virus vytvořený ve skriptovacím jazyce VBScript, který dal základ sociálnímu inženýrství na poli e-mailového malwaru. Zneužíval slabosti uživatelů, kteří byli zvědaví, kdo že je to vlastně miluje. Podobně, jako v případě Mellisy, se virus po spuštění automaticky rozeslal na všechny kontakty z Outlooku, čímž se mu podařilo infikovat neuvěřitelných 10% počítačů připojených v té době k Internetu.

Další informace: http://cs.wikipedia.org

Zdrojový kód: http://www.soom.cz

2001 Anna Kournikova

E-mailový červ bez destruktivních účinků, který byl jako jeden z prvních vytvořený pomocí generátoru virů. Červ lákal uživatele ke zhlédnutí fotografie známé tenistky, která byla zaslána v příloze e-mailové zprávy jako soubor s názvem AnnaKournikova.jpg.vbs

E-mailový červ bez destruktivních účinků, který byl jako jeden z prvních vytvořený pomocí generátoru virů. Červ lákal uživatele ke zhlédnutí fotografie známé tenistky, která byla zaslána v příloze e-mailové zprávy jako soubor s názvem AnnaKournikova.jpg.vbs

Další informace: http://cs.wikipedia.org

Zdrojový kód: http://www.soom.cz

2001 Code Red

Šlo o zřejmě první případ zkomentovaného hacktivismu. Tento virus, který se šířil po Internetu a napadal webové servery postavené IIS, měl totiž za úkol využít napadené servery k DoS útoku na sítě Bílého domu a Pentagonu. Druhým z projevů tohoto viru byla úprava webových stránek provozovaných na napadených serverech, které virus dočasně přepisoval zprávou „Welcome to http://www.worm.com!, hacked by Chinese!“. Napadeno bylo několik set tisíc serverů po celém světě.

Šlo o zřejmě první případ zkomentovaného hacktivismu. Tento virus, který se šířil po Internetu a napadal webové servery postavené IIS, měl totiž za úkol využít napadené servery k DoS útoku na sítě Bílého domu a Pentagonu. Druhým z projevů tohoto viru byla úprava webových stránek provozovaných na napadených serverech, které virus dočasně přepisoval zprávou „Welcome to http://www.worm.com!, hacked by Chinese!“. Napadeno bylo několik set tisíc serverů po celém světě.

Pro boj s tímto červem byla vytvořena 'vakcína' jménem Code Green, která měla odstranit původního červa, zadní vrátka a nainstalovat záplatu. Vlivem chyby ale nechával zadní vrátka aktivní - HexXer - byl za to potrestán.

Další informace: http://www.lupa.cz,

http://www.caida.org

Zdrojový kód: http://indianrenegade.blogspot.cz

2003 SQL Slammer

SQLslammer byl zřejmě nejrychleji se množící virus, který za pouhých deset minut dokázal nakazit všechny zranitelné MS SQL servery naslouchající požadavkům z Internetu. Konkrétně se mu tak podařilo infikovat kolem 75.000 serverů. I když tento virus neměl destruktivní účinky, dokázal svým provozem bez problému zahltit celé sítě. Zajímavostí je, že se viru podařilo takto rozmnožit přes to, že Microsoft vydal na jím zneužitou zranitelnost záplatu již měsíc před vypuštěním tohoto viru.

SQLslammer byl zřejmě nejrychleji se množící virus, který za pouhých deset minut dokázal nakazit všechny zranitelné MS SQL servery naslouchající požadavkům z Internetu. Konkrétně se mu tak podařilo infikovat kolem 75.000 serverů. I když tento virus neměl destruktivní účinky, dokázal svým provozem bez problému zahltit celé sítě. Zajímavostí je, že se viru podařilo takto rozmnožit přes to, že Microsoft vydal na jím zneužitou zranitelnost záplatu již měsíc před vypuštěním tohoto viru.

Z autorství byl dlouho podezříván český virus writter Benny (Marek Střihavka) ze skupiny 29A, což se nakonec nepotvrdilo.

Další informace (EN): http://en.wikipedia.org

http://cseweb.ucsd.edu

Zdrojový kód: http://www.soom.cz

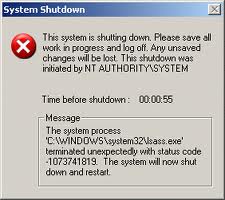

2004 Sasser

Sasseru patří jedna z prvních příček ve škodách, které se mu podařilo napáchat. Díky jeho značnému rozšíření (několik milionů infikovaných počítačů) a pravidelným pádům napadeného systému, doslova paralyzoval některé instituce. Ke svému šíření nepotřeboval žádnou spoluúčast uživatelů. Stačilo mu, aby byl počítač s MS windows zapnutý a připojený k Internetu. Mirosoft na dopadení tvůrce Sassera vypsal odměnu ve výši 250.000$. Jak se později ukázalo, byl autorem viru 18-tiletý německý student.

Sasseru patří jedna z prvních příček ve škodách, které se mu podařilo napáchat. Díky jeho značnému rozšíření (několik milionů infikovaných počítačů) a pravidelným pádům napadeného systému, doslova paralyzoval některé instituce. Ke svému šíření nepotřeboval žádnou spoluúčast uživatelů. Stačilo mu, aby byl počítač s MS windows zapnutý a připojený k Internetu. Mirosoft na dopadení tvůrce Sassera vypsal odměnu ve výši 250.000$. Jak se později ukázalo, byl autorem viru 18-tiletý německý student.

Další informace (EN): http://en.wikipedia.org

Zdrojový kód: http://viruswriting.blogspot.cz

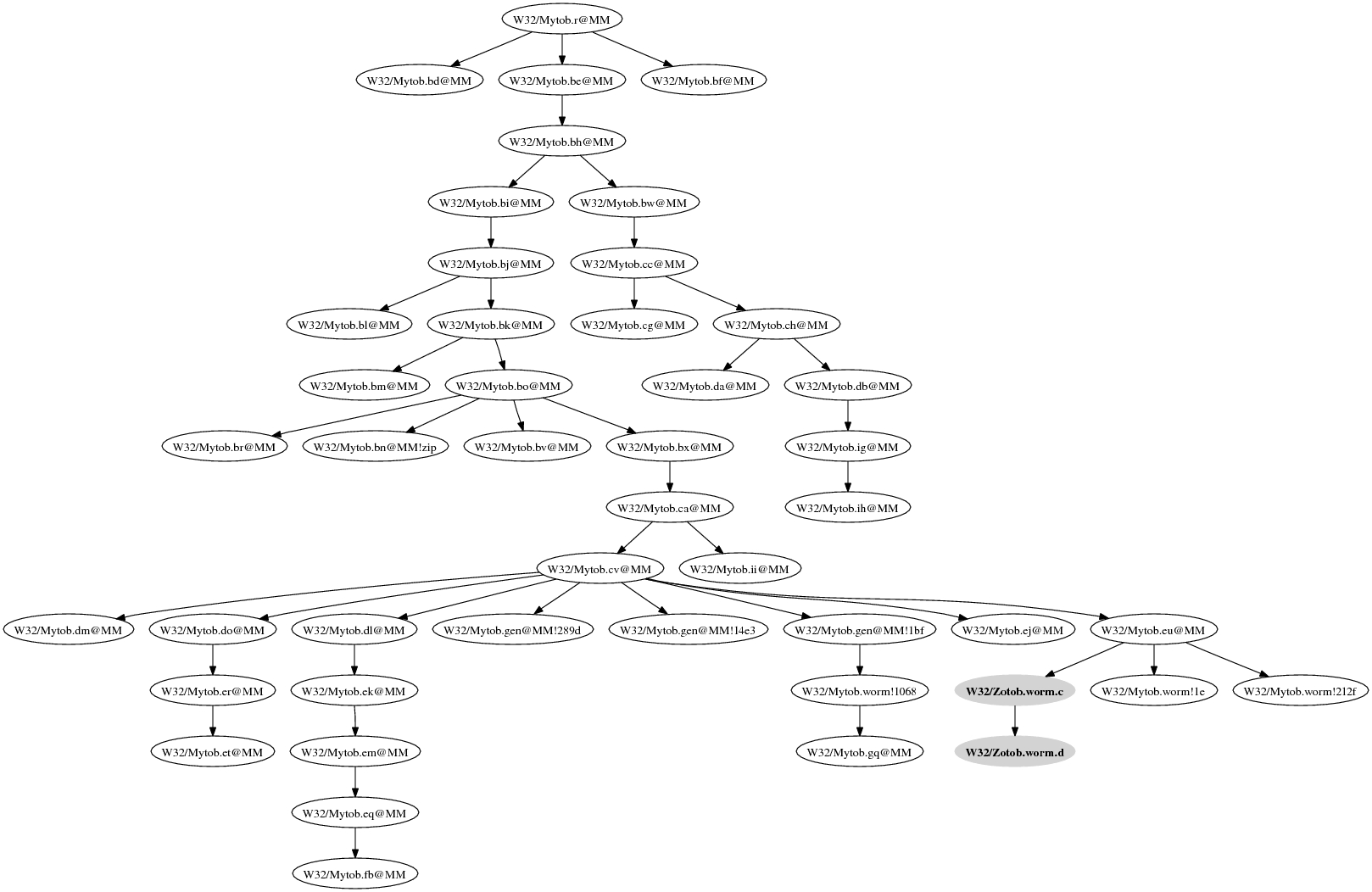

2005 Mytob

Jeden z prvních typů malware, který obsahoval prvky bota, jehož lze na dálku ovládat. Virus napadal počítače s OS MS Windows a nesl si s sebou i vlastní SMTP server. Mytob patří do počátku éry botnetů a s nimi spojené cyberkriminality, i když nutno podotknout, že nebyl úplně první tohoto typu.

Jeden z prvních typů malware, který obsahoval prvky bota, jehož lze na dálku ovládat. Virus napadal počítače s OS MS Windows a nesl si s sebou i vlastní SMTP server. Mytob patří do počátku éry botnetů a s nimi spojené cyberkriminality, i když nutno podotknout, že nebyl úplně první tohoto typu.

Další informace (EN): http://virus.wikia.com

2007 Storm

V době Stormu již byly botnety poměrně běžnou záležitostí. Byly však křehké, protože pro komunikaci využívaly pevně stanovené řídící centrum. Storm byl prvním botnetem s decentralizovaným ovládáním fungujícím na principu peer-to-peer sítě. Celkový počet počítačů, které Storm ovládal, se pohybuje v řádech desítek milionů.

V době Stormu již byly botnety poměrně běžnou záležitostí. Byly však křehké, protože pro komunikaci využívaly pevně stanovené řídící centrum. Storm byl prvním botnetem s decentralizovaným ovládáním fungujícím na principu peer-to-peer sítě. Celkový počet počítačů, které Storm ovládal, se pohybuje v řádech desítek milionů.

Další informace (EN): http://en.wikipedia.org

2008 Koobface

Koobface vstupuje na scénu jako jeden z virů šířících se prostřednictvím sociálních sítí, kde zneužívá zasílání soukromých zpráv vyzívajících přátele k instalaci softwaru. Netřeba jistě uvádět, že tímto softwarem není nic jiného, než malware.

Koobface vstupuje na scénu jako jeden z virů šířících se prostřednictvím sociálních sítí, kde zneužívá zasílání soukromých zpráv vyzívajících přátele k instalaci softwaru. Netřeba jistě uvádět, že tímto softwarem není nic jiného, než malware.

Další informace (EN):

http://www.infowar-monitor.net

2007 Zeus

Zeus byl podle některých králem botnetů. Šlo o velice propracovaného trojského koně, který byl šířen přes různé downloady a phishingové stránky. Obsahoval celou řadu nejrůznějších funkcí sloužících například pro krádeže bankovních informací. Každý si ovšem mohl Zeuse nakonfigurovat podle toho, které informace ho zajímaly, a které chtěl od napadených uživatelů získat. Vedle přístupů k bankovním účtům tak mohlo jít například i o získání přihlašovacích údajů k různým službám, e-mailům nebo sociálním sítím. Celkově byly Zeusem napadeny miliony počítačů po celém světě.

Zeus byl podle některých králem botnetů. Šlo o velice propracovaného trojského koně, který byl šířen přes různé downloady a phishingové stránky. Obsahoval celou řadu nejrůznějších funkcí sloužících například pro krádeže bankovních informací. Každý si ovšem mohl Zeuse nakonfigurovat podle toho, které informace ho zajímaly, a které chtěl od napadených uživatelů získat. Vedle přístupů k bankovním účtům tak mohlo jít například i o získání přihlašovacích údajů k různým službám, e-mailům nebo sociálním sítím. Celkově byly Zeusem napadeny miliony počítačů po celém světě.

Další informace (EN): http://en.wikipedia.org

Zdrojový kód: http://www.soom.cz

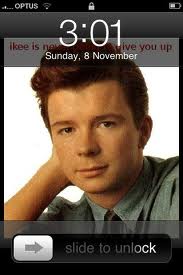

2009 Ikee

Ikee naštěstí nebyl nebezpečným malwarem a napadal pouze odblokované telefony Apple iPhone při instalaci neautorizovaných programů. Poukázal však na skutečnost, že i chytré mobilní telefony jsou jen počítače a musí tak čelit stejným hrozbám jako běžné PC. Jediné, co Ikee na napadeném přístroji provedl, byla výměna tapety za fotografii britského zpěváka Ricky Astleyho s parafrází jeho hitu "ikee is never going to give you up".

Ikee naštěstí nebyl nebezpečným malwarem a napadal pouze odblokované telefony Apple iPhone při instalaci neautorizovaných programů. Poukázal však na skutečnost, že i chytré mobilní telefony jsou jen počítače a musí tak čelit stejným hrozbám jako běžné PC. Jediné, co Ikee na napadeném přístroji provedl, byla výměna tapety za fotografii britského zpěváka Ricky Astleyho s parafrází jeho hitu "ikee is never going to give you up".

Zdroj: http://mobil.idnes.cz

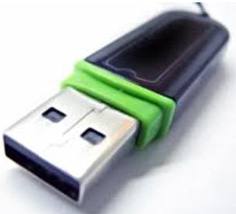

2008 Conficker

Virus, který se šířil skrz sdílené disky počítačů s operačním systémem MS Windows a zneužitím autorunu na přenosných médiích. Množství počítačů, které se tomuto viru podařilo infikovat, bylo nepředstavitelné. Vir po napadení ukončil činnost bezpečnostních programů a upravil některé záznamy DNS, aby nemohlo docházet k aktualizaci OS a antivirových programů. Samozřejmostí bylo vzdálené ovládání činnosti viru a jeho aktualizace. Stejně jako v případě Sasseru, vypsal Microsoft na dopadení tvůrce viru odměnu. Tento vir, který se po dlouhou dobu držel na předních místech žebříčku nejrozšířenějších virů, je v různých obměnách stále aktuální hrozbou.

Virus, který se šířil skrz sdílené disky počítačů s operačním systémem MS Windows a zneužitím autorunu na přenosných médiích. Množství počítačů, které se tomuto viru podařilo infikovat, bylo nepředstavitelné. Vir po napadení ukončil činnost bezpečnostních programů a upravil některé záznamy DNS, aby nemohlo docházet k aktualizaci OS a antivirových programů. Samozřejmostí bylo vzdálené ovládání činnosti viru a jeho aktualizace. Stejně jako v případě Sasseru, vypsal Microsoft na dopadení tvůrce viru odměnu. Tento vir, který se po dlouhou dobu držel na předních místech žebříčku nejrozšířenějších virů, je v různých obměnách stále aktuální hrozbou.

Další informace: http://cs.wikipedia.org

Zdrojový kód: http://mtc.sri.com

2009 Operation Aurora

S Operací Aurora byla zahájena éra tichých virů, které se zaměřují na průmyslovou špionáž a krádeže cenných informací ze společností a státních organizací. Program vznikl v Číně a podařilo se mu infiltrovat do více než třiceti organizací v USA

S Operací Aurora byla zahájena éra tichých virů, které se zaměřují na průmyslovou špionáž a krádeže cenných informací ze společností a státních organizací. Program vznikl v Číně a podařilo se mu infiltrovat do více než třiceti organizací v USA

Další informace:

http://www.itpoint.cz

http://nakedsecurity.sophos.com

2010 Stuxnet

První známý vir, který se soustředil výhradně na napadení průmyslových systémů. Byl vytvořen s jediným účelem- zaútočit na systémy SCADA. Stuxnet testoval, zda je spuštěn na počítači s nainstalovaným řídícím softwarem Siemens. Pokud ano, přeprogramoval výstupní frekvence měničů v programovatelných logických automatech. Podle všeho byl cílem útoku závod na obohacování uranu v Íránu. Podle expertů byl Stuxnet nejsofistikovanějším škodlivým kódem všech dob. Červ využíval okolo dvaceti dosud neznámých exploitů na systémy Windows a byl po všech stránkách profesionálním výtvorem. Má se za to, že se jedná o výtvor armádního původu, který vzešel ze spolupráce USA a Izraele. Ve spojitosti s tímto virem se ve větší míře začalo hovořit o kybernetických válkách mezi jednotlivými národy.

První známý vir, který se soustředil výhradně na napadení průmyslových systémů. Byl vytvořen s jediným účelem- zaútočit na systémy SCADA. Stuxnet testoval, zda je spuštěn na počítači s nainstalovaným řídícím softwarem Siemens. Pokud ano, přeprogramoval výstupní frekvence měničů v programovatelných logických automatech. Podle všeho byl cílem útoku závod na obohacování uranu v Íránu. Podle expertů byl Stuxnet nejsofistikovanějším škodlivým kódem všech dob. Červ využíval okolo dvaceti dosud neznámých exploitů na systémy Windows a byl po všech stránkách profesionálním výtvorem. Má se za to, že se jedná o výtvor armádního původu, který vzešel ze spolupráce USA a Izraele. Ve spojitosti s tímto virem se ve větší míře začalo hovořit o kybernetických válkách mezi jednotlivými národy.

Další informace:

http://cs.wikipedia.org

http://www.zive.cz

http://www.lupa.cz

Video: http://vimeo.com

Zdrojový kód: http://www.soom.cz

2011 Flashback

Virus zneužívající zranitelnost v Javě, který napadal počítače s operačním systémem Mac OS X. Ukázal světu, že žádné počítače nejsou nenapadnutelné, ani ty, o kterých se to dlouho tvrdilo.

Virus zneužívající zranitelnost v Javě, který napadal počítače s operačním systémem Mac OS X. Ukázal světu, že žádné počítače nejsou nenapadnutelné, ani ty, o kterých se to dlouho tvrdilo.

Další informace: http://tech.ihned.cz

2012 Flame

Flame byl vedle Stuxnetu dalším z řady profesionálních a sofistikovaných virů, jehož vývoj byl s největší pravděpodobností financován vládou USA. Byl vytvořen, aby infiltroval a sledoval Íránské počítačové sítě a dokázal se bez problémů šířit i ve velmi zabezpečených sítích. Nejnovější viry tak ukazují, že na poli malwaru budou hrát první housle hlavně vlády jednotlivých států, které mají jako jediné dostatek finančních prostředků na vývoj takto sofistikovaných kódů.

Flame byl vedle Stuxnetu dalším z řady profesionálních a sofistikovaných virů, jehož vývoj byl s největší pravděpodobností financován vládou USA. Byl vytvořen, aby infiltroval a sledoval Íránské počítačové sítě a dokázal se bez problémů šířit i ve velmi zabezpečených sítích. Nejnovější viry tak ukazují, že na poli malwaru budou hrát první housle hlavně vlády jednotlivých států, které mají jako jediné dostatek finančních prostředků na vývoj takto sofistikovaných kódů.

Další informace: http://www.novinky.cz

Závěr

Z výše uvedeného přehledu je patrné, jak se malware během několika let změnil z pouhých žertů do podoby profesionálních špionážních nástrojů. Jsem zvědav, jaký spád tento vývoj ještě chytne. Možná, že až budu za pár let psát pokračování tohoto článku, budu místo názvů malwaru uvádět jen strohé:

2015 2.Světová kybernetická válka

atd….

Budeme potěšeni, pokud vás zaujme také reklamní nabídka