Další bankovní trojan, který krade ve velkém. Pojďme se na něj podívat blíž

Autor: Batou | 20.12.2013 |

Nový malware obsahuje spoustu nástrojů, jak se dostat k vašemu běžnému účtu. Je komplexní, přesto se však zaměřuje na úzkou skupinu finančních institucí, které jsou geograficky spjaty. Analytici z ESETu ho již delší dobu sledují a došli k závěru, že je aktivní zejména v Nizozemí, Francii, Kanadě, Indii, Austrálii a Itálii. Zatímco ve většině zemí se šířil ve vlnách, v Nizozemí uživatele napadal se stejnou intenzitou po celou dobu jeho sledování.

Win32/Qadars, jak zní jeho oficiální jméno značící jeho hlavní platformu, je zajímavý z několika důvodů. Jak již bylo řečeno, míří na velmi specifická území, i po 6 měsících, kdy je v provozu, je stále velmi aktivní a často aktualizován a navíc využívá mnoho různých metod, jak se dostat k vašim penězům. Jednou z nich je např. Android/Perkele, sloužící k obejití dvoufaktorové autorizace u mobilních zařízení.

První výskyt Qadarsu se datuje již k březnu tohoto roku, větší vlna útoků přišla však až v červnu. Zdá se, že autoři nejdříve pouze testovali, jak si malware stojí a poté ještě dolaďovali problémy. Vypadá to, že byl malware posléze prodáván a jednotlivé kampaně organizují různé skupiny. Všechny mají však jedno společné - C&C server.

Qadars používá ke své činnosti tzv. MitB (Man in the Browser) schéma. Podobně jako třeba Win32/Spy.Zbot se injektuje do některého z procesů prohlížeče a „zaháknou hooky“ k API. Díky tomu je trojan schopen injektovat obsah webu, který si uživatel prohlíží. Tímto obsahem může být cokoliv, nejčastěji má však na starosti sběr citlivých údajů či javaspcriptové programy zkoušející převádět peníze bez vědomí uživatele. Všechny potřebné soubory jsou stahovány z C&C serveru. Obsahují URL webu i obsah, který do něj má být injektován. Poté, co se tyto konfigurační soubory stáhnou, jsou uloženy do registrů Windows a zašifrovány symetrickou blokovou šifrou AES. V současné době umí Qadars zahookovat 2 prohlížeče - Firefox a Internet Explorer. V kódu je však zřejmá příprava pro Chrome - pravděpodobně se ho tedy majitelé dočkají v další verzi.

Když je trojan kompletně nainstalován, je možné ho řídit pomocí různých příkazů. Ty zahrnují např. restart systému, zobrazení message boxu, start SOCKS proxy serveru či jeho samotnou odinstalaci. Novinkou ve verzi 1.0.2.7 je krádež přihlašovacích údajů k FTP, podporující širokou paletu FTP klientů. Jednoduše se snaží otevřít jejich konfigurační soubory a vyčíst z nich přihlašovací údaje. Navrch má v zásobě známá defaultní hesla, která někteří FTP klienti používají k šifrování konfiguračních souborů. Podobné chování bylo možné pozorovat třeba u Win32/PSW.Fareit i jiných trojských koňů.

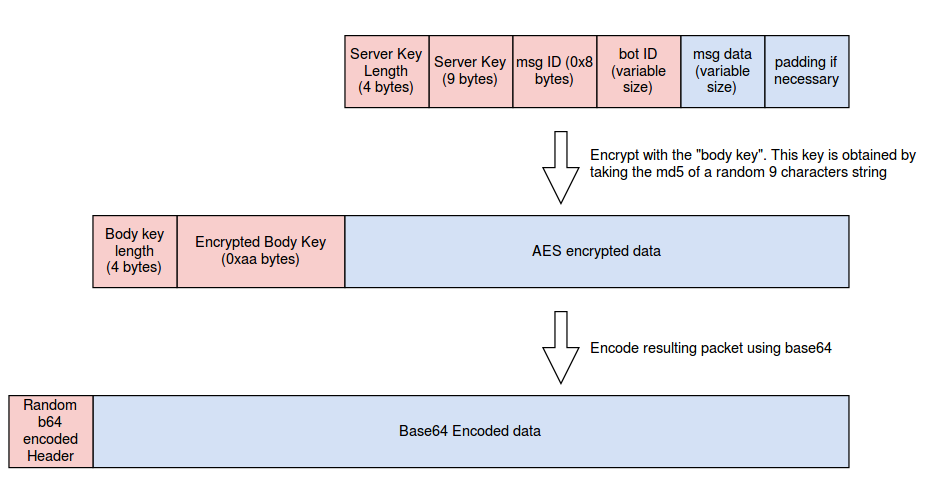

Qadars používá k zašifrování síťové komunikace AES a šifrovací mód ECB. Dříve, než něco vůbec odešle, vytvoří 9 znaků dlouhý string, jehož MD5 hash využije jako klíč pro AES. Dále generuje další náhodný string, který je přiložen ke zprávě posílané na server a slouží jako klíč pro zašifrování odpovědi od C&C serveru. Celý proces zachycuje následující obrázek, kde je mimo jiné vidět také finální zakódování celé zprávy pomocí base64.

Odpověď od serverů je zašifrována již zmíněným klíčem a odeslána klientovi. Díky analýze provozu se podařilo zjistit rozsáhlou funkcionalitu Qadarsu - zasílání informací o OS, instalovaných aplikacích, přihlášeném uživateli, kradení obsahu (cookies, obrázky, hookovaná data atp.), stahování a vykonávání souborů a mnoho dalšího.

Jak již bylo řečeno, tento trojan se nejvíce zaměřuje na Holandsko. Celých 75 % všech infekcí pochází podle informací ESETu z tohoto regionu. Dalším nejčastěji napadaným státem je Francie.

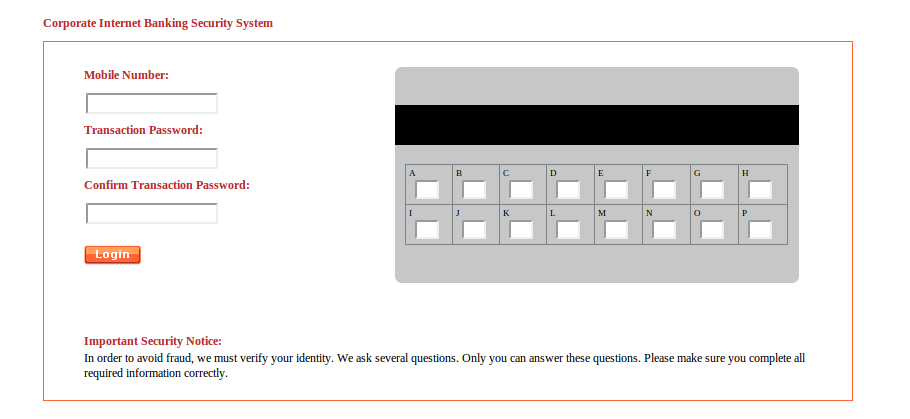

Webové injekce, pomocí kterých uživatel vlastně interaguje s malwarem, jsou různého typu. Některé jsou dodávány přímo „od výrobce“, sofistikovanější kousky si musí útočník dokoupit. O tom co a kolik stojí si můžete udělat představu třeba na webu Trusteer. Někdy na uživatele vyskočí jednoduchý formulář:

hxxp://domain.com/gate.php?data=cHJvamVjdD1tb2ItaW5nbmwtZmFuZCZhY3Rpb249ZmlsZSZpZD1jc3M=přičemž po dekódování části za „data=“ vidíme

project=mob-ingnl-fand&action=file&id=cssVelmi podobná syntaxe byla podle ESETu využita v kampani proti českým bankám (tehdy byl využit trojský kůň Win32/Yebot).

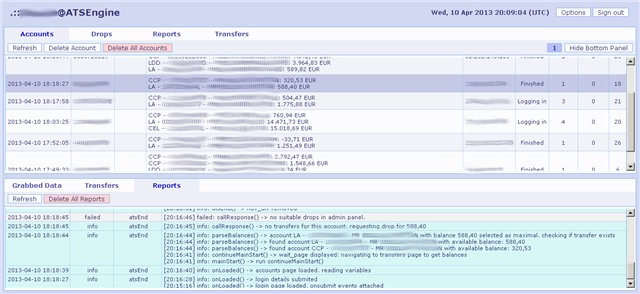

Další zajímavou částí Qadarsu je tzv. ATS (Automatic Transfer System). Ten je mezi bankovními trojany poslední doby hojně využíván. Jeho princip spočívá v pokusu o automatický převod v případě, že se uživatel přihlásil k internetovému bankovnictví. K úspěšnému splnění tohoto úkolu a obejití dvoufaktorové autentizace často autor malware využívá sociální inženýrství. Jednotlivá ATS jsou přizpůsobená konkrétním bankovním institucím a není problém zakoupit ještě speciální verze upravené na míru zákazníka. Jak vypadá administrační rozhraní takového ATS (konkrétně pro jistou francouzskou banku) se můžete podívat na následujícím obrázku.

Poslední významnou součástí tohoto trojského koně je mobilní malware Android/Perkele, který dokáže zachytit SMS zprávu a přeposlat jí útočníkům. Když se uživatel přihlásí na svůj účet, je do jeho prohlížeče injektován obsah, požadující po něm zadání značky mobilního telefonu a stažení „bezpečnostní aplikace“ do svého mobilu. Jelikož tuto výzvu uživatel spatří při přihlašování do svého internetového bankovnictví, je dost pravděpodobné, že výzvu uposlechne. V konkrétním případě, který se povedlo analytikům zachytit, byly SMSky přeposílány na Ukrajinu. Mnohem více o Perkele najdete třeba na webu Briana Krebse. Jen ještě dodám, že je funční nejen na Androidu, ale i Blackberry či Symbianu a opět je vše zpracováno na míru konkrétních bank.

V poslední době jako by se s bankovními trojany roztrhl pytel. Je to pravděpodobně dáno únikem zdrojových kódu Win32/Zbot a Win32/Carberp.